Cliquez sur les paragraphes contenant des erreurs !

Les données personnelles de Google Calendar, Contacts et Picasa peuvent facilement être récupérées à des fins malveillantes

Une faille de sécurité dans le système Android permet d'avoir accès à des données privées. Ce sont potentiellement 99,7% (selon les dernières statistiques) des terminaux qui sont concernés !

Ce n'est pas la première fois que nous vous parlons d'une faille dans le système Android.

Au plus un système est populaire, au plus il intéresse les hackeurs. Certains ont un rôle bénéfique pour la communauté, avec l'obtention du root, la création de ROMs... mais d'autres sont plutôt des pirates. Leur but ? Essayer de vous nuire. Sur une plateforme mobile, il s'agit essentiellement de récupérer vos données personnelles.

Une nouvelle faille vient d'être découverte par des chercheurs allemands de l'université d'Ulm.

Elle peut permettre d'avoir accès et modifier vos calendriers, albums Picasa et contacts Google. Pour vous authentifier à ces services, vous envoyez un token (un jeton, ticket) à un serveur. Il évite de devoir redonner vos identifiants et mots de passe et permet une plus grande sécurité. Mais le gros problème est que ce token est envoyé en clair. Dit autrement, une personne connectée au même réseau que vous, peut attraper la trame envoyée et donc votre token. Cela est potentiellement très dangereux sur des réseaux non sécurisés et/ou publics. Le pirate devra utiliser un sniffer (comme Wireshark par exemple) et tout sera joué !

Potentiellement toutes les applications qui utilisent ClientLogin sont vulnérables.

Google recommande pourtant aux développeurs d'utiliser OAuth, mais cette solution est encore disponible. Normalement, un développeur doit demander un token d'identification à Google (authToken). Pour cela, il doit normalement donner le nom d'utilisateur et le mot de passe, via une connexion en https (protocole sécurisé). En retour, le token donne accès aux services pendant 2 semaines. Mais si ce token est transmis via un protocole non sécurisé, tout devient dangereux. De plus, il n'est pas spécifique à une session, un terminal... Par conséquent n'importe quelle personne mal intentionnée qui l'intercepte a accès à l'API, sous votre compte.

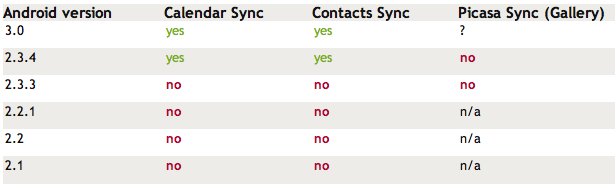

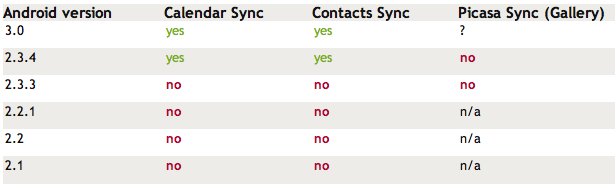

A l'heure actuelle, les utilisateurs sous Android 3.0 et 2.3.4 sont les plus protégés.

Mais ils sont encore très minoritaires et le reste du parc est vulnérable :

Android n'est pas le seul concerné, car si l'envoi de ce token depuis un ordinateur est réalisé de la même manière, vous serez tout autant vulnérable.

C'est notamment le cas de Thunderbird avec Google Calendar.

Nous savons que Google et plus particulièrement l'équipe d'Android travaille sur ce problème.

Pour l'instant le seul conseil que nous pouvons vous donner est de désactiver la synchronisation automatique (Paramètres -> Comptes et synchro -> Synchronisation auto) sur un réseau non sécurisé.

Sachant que ce sont des applications Google, elles pourront être mises à jour automatiquement via une mise à niveau silencieuse. C'est notamment ce qui se passe avec l'Android Market.

Soyez donc vigilants !

Source : H Online