Rappelez-vous, Troie et son cheval meurtrier, Ulysse dans la caverne du Cyclope trompant la vigilance du colosse pour s’enfuir, les portes brisées des citadelles sous les coups incessants des béliers, la percée des troupes russes sur le front Est ou encore, l’évasion d’Iran immortalisée il y a quelques mois par le film Argo : un événement historique mettant en conflit direct plusieurs forces est le résultat d’une équation à trois inconnues – attaque, défense, stratégie. La sécurité numérique n’échappe pas à cette règle, tentons de comprendre quels sont les bons réflexes.

Précisons-le d’emblée : deux écueils sont à éviter quand il s’agit de sécurité, la naïveté et le sensationnalisme. Oui, la sécurité concerne tout le monde, et non, il n’y a pas plus de solution idéale qu’une absence déprimante de solution. Comme pour tout problème complexe, il s’agit d’avoir la bonne méthode et de réfléchir aux véritables enjeux. Nous allons essayer de les esquisser : libre au lecteur d’adapter ces conseils à sa sauce.

La question que l’on doit se poser d’emblée, et tous les spécialistes vous le diront, est la suivante : de qui et de quoi souhaite-t-on se protéger ? Ainsi les Troyens, quelle que soit la légende, n’eurent pas la présence d’esprit d’imaginer la ruse grecque. Ainsi la NSA n’imaginait pas qu’un Assange, un Snowden ou un Manning puissent être des dangers potentiels pour la sécurité de leurs documents confidentiels. Ainsi vous n’imaginiez pas que votre cousin utiliserait votre compte Facebook laissé ouvert sur son laptop pour poster des vidéos de dinoporn. A chaque fois, le schéma est le même, que le cours de l’Histoire ou votre dignité soit en jeu : les questions essentielles n’ont pas été posées – ou les dangers ont été sous-estimés.

Mais avant d’avancer quelques principes et de poser ces questions à Android et à la téléphonie en général, veillons à rappeler un autre principe fondamental : rien ne sert de sombrer dans la paranoïa qui fait glisser doucement vers les théories du complot. On nous surveille ! On nous espionne ! South Park en faisait la parodie dans le premier épisode de sa dix-septième saison : pour certains, il semblerait que l’État soit une version athée de la religion, avec ses confessions, ses apôtres, son service clérical et sa divinité toute puissante et omnisciente. Cette image est naïve, tout comme l’est l’idée inverse, qui serait de croire qu’Internet est une grande bulle privée dans laquelle l’utilisateur anonyme est roi et peut alors faire ce qui lui plaît et que les Nations n’ont pas de programme de surveillance. Le meilleur moyen de garder les pieds sur terre est donc encore une fois de commencer par la bonne question : qui peut me vouloir quelque chose ?

Eh bien si vous êtes un citoyen honnête et que vous n’avez, en toute bonne ou mauvaise foi, pas grand chose à vous reprocher, ce n’est évidemment ni l’État, ni la NSA, ni les services de cyberpolice français, qui ont d’autres chats à fouetter. Quand on parle de téléphonie mobile, et a fortiori de smartphones et d’Android, le quoi est commun à la très grande majorité des utilisateurs : vous devez protéger vos données sensibles, vos comptes sociaux, votre forfait, votre compte en banque et votre smartphone lui-même. Ces quelques cibles potentielles énumèrent d’elles-mêmes les potentiels ennemis et les menaces qui pourraient être présentées : virus, fakes, trojan, keyloggers, hackers sans dignité, voleurs à l’arrachée, copains de beuverie. Détaillons.

« Oui mais moi, je n’ai rien à cacher »

D’abord, le commencement : vos données sensibles. « Oui, mais moi je n’ai rien à cacher ! » Certes, cette déclaration d’exhibitionnisme virtuel n’est pas dénuée de sens, mais elle a tendance à dédouaner celui qui la formule de sa responsabilité à l’égard des autres. Si votre compte mail est ouvert à un malicieux esprit, il aura tôt fait de remonter les étapes pour trouver des éléments vraiment utilisables : par exemple, est-ce le mail que vous utilisez pour vous connecter à l’espace professionnel de votre société ? Oh, et vous pouvez demander un nouveau mot de passe à partir de cet espace ? Lui aussi : vous pouvez faire une croix sur les secrets professionnels de votre boîte et peut-être, dès lors, sur votre emploi. Votre banque ? Elle se trouve sur le RIB que vous avez envoyé à cet acheteur sur Ebay. Le login ? Votre pseudo, celui affiché sur Google +. Le mot de passe est le même que sur celui de votre messagerie. Bref, voilà comment il est très simple d’avoir des ennuis plus ou moins gros à cause d’une négligence.

En plus, merci Obama, les mots de passe deviennent de plus en plus simple à craquer. Un mot de passe aléatoire de 8 caractères, c’est peanuts. Une phrase de passe ? Un excellent article d’Ars Technica publié en début de semaine passée montre que ces phrases sont les nouvelles illusions de sécurité. Grâce à des techniques simples utilisant des catalogues, il est possible de les percer à peu près toutes, la faute aux humains qui, par culture ou par flemme, choisissent souvent des suites de mots très classiques. C’est comme ça, nous explique Ars Technica, que la Bible est devenue un outil précieux pour trouver un mot de passe. Chance ! Android tourne autour de Gmail et Google a depuis bien longtemps mis en place la double authentification qui consiste à faire valider un mot de passe sur un nouveau périphérique par un code contenu dans un SMS. Avec cette technique, trouver un mot de passe ne sert quasiment à rien, sauf si la personne l’utilise sur un ordinateur ou un smartphone connu par votre compte qui n’a donc pas besoin de SMS de validation. N’hésitez pas à l’employer : vous devrez générer des mots de passe aléatoires pour configurer votre compte sur un appareil Android, ce qui renforce leur sécurité, puisque le mot de passe entré n’est pas votre mot de passe principal. En accédant à votre compte, vous pourrez également retirer l’accès à un appareil à distance, dans le cas, par exemple, où vous vous feriez voler votre smartphone.

Facebook est allé dans la même direction avec son application mobile et en a même fait un outil de déverrouillage. Sur Android, l’application va vous proposer ce qu’elle appelle un Générateur de code, qui vous sera essentiel pour vous connecter à votre compte sur un nouvel ordinateur. Si on récapitule, pour se retrouver sur votre espace personnel, que ce soit sur Gmail ou Facebook, il faut votre adresse mail, votre mot de passe et votre smartphone. Cela commence à compliquer la tâche. Twitter propose aussi le service, depuis peu. N’oubliez pas également que vous pouvez gérer depuis votre compte les applications ayant accès à Facebook/Twitter/Gmail connect et leur refuser l’accès instantanément.

Voilà pour le mot de passe et ce qu’il est possible de faire nativement sur Android, l’étape finale de sécurité étant peut-être celle des applications comme LastPass ou 1Password sur iOS. Ces logiciels très perfectionnés s’occupent à votre place de créer des mots de passe aléatoires et sécurisés pour chaque site que vous utilisez. Vous n’avez qu’une chose à retenir et à protéger : votre Master Key, celle qui déverrouille l’application. La méthode a ses avantages et ses inconvénients, ses adorateurs et ses détracteurs, mais en tout cas, c’est indéniablement une sécurité pour passer entre les mailles du filet quand un gros site se fait hacker.

Le spectre des malwares

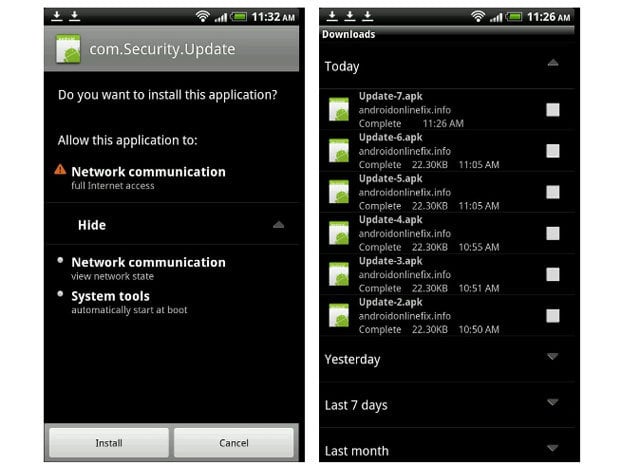

Si l’on passe maintenant du côté logiciel et que l’on examine la galaxie des trojans, keyloggers, malwares et autres joyeusetés sur Android, permettez-nous de vous rappeler que votre meilleur antivirus reste votre bon sens. Descartes disait qu’il était la « chose du monde la mieux partagée » : si l’on se réfère aux dernières études parues sur la question, il semblerait que les créateurs de malwares prennent les utilisateurs d’Android pour des buses, 79 % des attaques visant le système de Google. Ces chiffres plaisent à l’industrie de la sécurité informatique mais cachent aussi une réalité : Android est installé sur des milliers d’appareils différents, du smartphone gratuit au très haut de gamme. Et devinez quoi ? Sa part de marché actuelle est estimée aujourd’hui, elle aussi, à 80%. Cela signifie non seulement qu’il touche toute la population mais aussi qu’il se retrouve dans les poches de catégories d’utilisateurs moins sensibles aux questions de sécurité, au hasard les jeunes ados qui découvrent leur premier smartphone.

Reste que la première remarque à faire à ce sujet semble évidente : évitez les applications piratées. Et l’on peut mettre aisément tout le discours sur l’illégalité du piratage de côté en maintenant ce conseil simple. Il est déjà plutôt simple pour une entreprise malveillante de proposer une application sur le Play Store puisque le contrôle ne se fait toujours pas a priori mais a posteriori, imaginez comme il est facile de mettre en ligne cette même application malveillante sur les magasins alternatifs ou sur la fameuse Baie des Pirates. C’est un peu, d’ailleurs, le filon qu’essaient d’exploiter les éditeurs d’antivirus, qui ont de moins en moins de légitimité sur mobile. Avec de fausses alertes et des épouvantails dressés à grand renfort de comm’, les éditeurs de logiciels de sécurité ont réussi à faire croire à la légende du virus sur Android, héritée des heures les plus sombres de Windows. Non, la seule aide éventuelle que pourraient fournir une telle application serait un accompagnement du bon sens, prévenir l’usager, par exemple qu’il va exécuter une application non-officielle ou lui présenter les droits que l’application demande. Là encore, rien que le système d’exploitation ne fait pas de manière native : rien donc, qui ne justifie une installation. Peut-être l’assurance d’avoir un double-check avant utilisation permettrait de rendre certains utilisateurs plus responsables, mais est-ce vraiment nécessaire ?

Il est clair que le malware n’est pas un fléau et entre très nettement en-dessous des questions de sécurisation des mots de passe quand il s’agit de traiter de sécurité mobile. Ce mal est aussi en-dessous d’un autre larcin qui prend une double forme : l’utilisation du smartphone par une tierce personne. Double forme, parce que cette tierce personne peut-être le faux-ami cité plus tôt ou le voleur urbain positionné près du tourniquet d’une station de métro. Dans les deux cas, le danger est le même : la personne est en possession de votre appareil, tant pis pour vous, il s’agit maintenant de faire en sorte qu’elle ne puisse pas faire n’importe quoi avec.

Lecteur d’empreintes et scanner rétinien

A ce moment-là, on se retrouve, aujourd’hui, avec deux possibilités. D’une part, l’utilisateur malintentionné peut se retrouver devant une demande de mot de passe à 4 chiffres. D’après un chercheur en sécurité mobile de Kaspersky Lab, Nicolas Brulez, contacté ce matin, un tel mot de passe se craque en 30 minutes chrono. Autrement dit, ce n’est rien. Augmenter le mot de passe à 8 chiffres et lettres pourrait donner quelque chose de solide mais pas encore top. 12 chiffres et lettres aléatoires, c’est sécurisé. Mais voilà, avez-vous vraiment envie de taper 12 chiffres et lettres à chaque fois que vous déverrouillez votre smartphone ? Avez-vous envie de déverrouiller votre appareil avec un code à 12 caractères aléatoires pour regarder l’heure (et oublier au passage de la regarder) ? Non, bien évidemment et c’est là qu’on fait entrer en jeu une autre variable : celle du confort d’utilisation. On se retrouve alors avec les possibilités déjà envisagées par plusieurs constructeurs : reconnaissance faciale de Google, schéma à tracer sur l’écran etc. Le niveau de sécurité est faible. C’est à ce moment précis qu’Apple est intervenu avec son déverrouillage par empreinte digitale que l’industrie devrait réutiliser très vite – HTC les premiers.

Cette technique allie à la fois sécurité et confort, puisqu’elle est transparente pour l’utilisateur et garantit qu’il sera le seul à pouvoir accéder au contenu du smartphone. Pour les chercheurs de Kaspersky Lab, en revanche, elle pose un nouveau problème : elle est un point limite. Cela signifie que l’empreinte digitale est un plafond haut dans la sécurisation : une fois que l’on aura trouvé le moyen de craquer cette protection, elle ne pourra pas être complexifiée. Un mot de passe s’allonge au besoin, se change au besoin. Une empreinte digitale restera la même à peu près toute votre vie et vous ne pourrez jamais ajouter de niveau de complexité à son tracé. C’est exactement le même souci avec un scanner rétinien : un tel appareil se fonde sur le même principe et propose d’emblée une sécurité maximale. Dès lors, c’est encore une fois à l’utilisateur de choisir son curseur. Nous avons demandé à notre interlocuteur chez Kaspersky ce qu’il conseillerait à une entreprise aujourd’hui, dont le cahier des charges se fonderait uniquement sur la sécurité : son choix s’est porté sur l’iPhone, parce que les attaques sont moins nombreuses (car le parc est moins important et donc moins intéressant pour les éventuels pirates) et qu’il propose des techniques avancées de sécurisation. Cela dit, il s’est tout de même empressé de signifier qu’il s’agissait d’un choix par défaut et qu’aucune plateforme n’était parfaitement intrusion-proof. C’est un fait, la sécurité absolue n’existe pas.

Voilà, peut-être, où nous en sommes aujourd’hui sur les questions de sécurité numérique et en particulier sur le secteur de la mobilité. La conclusion la plus honnête dirait que la meilleure sécurité passe par l’éducation à la conscience du danger et par la sensibilisation des utilisateurs. Tout revient en fait à la position du curseur que vous choisirez : quel est le niveau acceptable d’inconfort que vous tolérerez pour un niveau de sécurité donné ? En fonction de la réponse, l’un ou l’autre des OS mobiles pourrait alors être plus adapté à vos besoin qu’un autre. L’autre voie à ouvrir pour élargir cette question pourrait être incarnée par le fameux Android Device Manager : vous aurez certes un contrôle à distance de votre appareil, mais il faut accepter le fait que Google connaisse votre position et puisse, dans une très large mesure, agir à distance sur votre smartphone. Plus de sécurité globale, oui, mais moins de confidentialité : voilà la joute de deux idéaux. Aujourd’hui, aucun des deux n’a mené de bataille décisive : aux constructeurs de nous surprendre !

Envie de retrouver les meilleurs articles de Frandroid sur Google News ? Vous pouvez suivre Frandroid sur Google News en un clic.

D'après Bitdefender, les applis iOS sont plus intrusives que les applis Android http://www.interfaces-mobiles.com/les-applis-ios-plus-intrusives-que-les-applis-android/

[…] Eh bien si vous êtes un citoyen honnête et que vous n’avez, en toute bonne ou mauvaise foi, pas grand chose à vous reprocher, ce n’est évidemment ni l’État, ni la NSA, ni les services de cyberpolice français, qui ont d’autres chats à fouetter. Quand on parle de téléphonie mobile, et a fortiori de smartphones et d’Android, le quoi est commun à la très grande majorité des utilisateurs : vous devez protéger vos données sensibles, vos comptes sociaux, votre forfait, votre compte en banque et votre smartphone lui-même. Ces quelques cibles potentielles énumèrent d’elles-mêmes les potentiels ennemis et les menaces qui pourraient être présentées : virus, fakes, trojan, keyloggers, hackers sans dignité, voleurs à l’arrachée, copains de beuverie. Une introduction tirée cet article […]

Bon sens : des mots et une approche qu'il faut réhabiliter face à la suprématie des outils numériques

Tu te ramènes avec tes grands sabots alors que ce rédacteur a marqué (positivement) la communauté. Bon courage !

oui je sais j'ai été un peu fort ^^

Godwin point!

Pourquoi croit-on toujours qu'Apple est visionnaire ??? Le déverrouillage d'un téléphone par empreinte digitale se fait sur l'Atrix de Motorola depuis plus de deux ans ! Je l'ai et j'en suis très satisfait, je me demande donc surtout pourquoi il faut qu'Apple utilise une technologie pour que celle-ci se démocratise ?

Un mot de passe à 4 chiffres tu ne vas pas t'amuser à casser le hashage... Un bruteforce c'est parfois plus simple et plus rapide !

Il serait de bon ton quand on a la critique acerbe comme toi, d'argumenter un peu. Faute de quoi ton intervention te fait passer pour quelqu'un qui tente de faire croire aux autres à un soit disant niveau d'expertise, alors qu'il n'en est certainement rien. Bref tu n'es pas crédible.

Taken by the Pterodactyl ou Ravished by the Triceratops sont des musts !

Il y aune différence entre espionnage par les états, la police ( terroristes, pédophiles ) et l'accumulation de données privées par des entreprises de pub obtenues de manière malhonnête et sournoise ... Un boite comme Google qui ne veut pas respecter les lois européennes ou françaises sur la confidentialité des données sous prétexte qu'elle n'est pas basé en France, qui fait l'autruche mais qui d'un autre coté engrange des millions justement sur le dos des mêmes français, n'aura aucune donnée sur moi, juste un faux nom dans une adresse mail sans aucun contact ... qu'ils aillent se faire voir !! Aucun problème pour moi de fournir des données personnelles à ma banque, à l'école de mon fils, à ma Caf, à mon employeur, à ma mairie ... c'est complètement différent Il y a aussi le problème du croisement des données ... en donnant accès à ses photos, sa vie privée à des boites internet basées à l'étranger ( usa pour la plupart ), cette boite peut être racheté par une autre, les bdd croisées avec d'autres ... bref aucun contrôle de notre part ... Il y aussi le conditions d'utilisation qui changent de manière unilatérale et qui sont d'une certaine forme imposées à l'utilisateur et qui ne sont jamais dans son intérêt ... bizarre non ? Bref ... l'évolution c'est bien mais il faut laisser le choix, ne pas être imposée, pouvoir revenir en arrière, être discutée ce que certains n'arrivent pas à comprendre ... La phrase "je n'ai rien à me reprocher" me gêne un peu, l'histoire récente du 20eme siècle est là pour nous rappeler comment des petites choses imposées et apparemment anodines si prises séparément cachaient en fait quelque chose d'inimaginable pour l'humanité ... Google c'est tout le contraire de la discussion, à la manière qu'ils imposent leurs conditions draconiennes aux constructeurs de smartphone android comme l'obligation d'inclure tous les bloatwares google et les outils de pistage, ils font de même avec l'utilisateur sous prétexte de services gratuits, abusant d'une position de plus en plus dominante et étouffante ...

En plus tout le monde sait que je n'ai pas d'ami.

Au passage, un commentaire très vrai sur le site qui parle des passphrases : There are ~750,000 words in the english language. Even without substitutions, capitalizations, or weird spacing, that represents about 10^23 combinations if you picked 4 at random. You could test a billion combinations a second and finish sometime in the next 4 million years. But you said common words... Average adult vocabulary is 20,000-35,000 words. Let's assume that people who voluntarily test their vocabulary are probably on the high end of the bell curve in terms of word usage, and cut that low number in half. That leaves us with 10,000 words, and 10^16 ways to combine them (again if we picked just 4 at random to make our random passphrase). Generating a million hashes per second (pretty damn fast), it would take our cracker about 120 days to go through the combinations, and consume 284PB if he decides to store it as a lookup table. And that's just from choosing 4 random commonly used words. If you went to 5, or did decided to capitalize the first and last letters, or the first letter of every word, or put a random space in there, or included a "word" made up from the first letters of all the other words (i.e., "correct horse battery staple chbs")...well the numbers get astronomical very quickly.

http://www.numerama.com/magazine/27055-le-lecteur-d-empreintes-de-l-iphone-5s-assez-facilement-contourne.html C'est sur, un lecteur d'empreinte digitales c'est une super solution. Le mot de passe est SUR votre smartphone. Belle connaissance de la sécurité de l'auteur qui décrédibilise tout l'article. Quand à dire que les passphrases sont mauvaises, il suffit simplement de mettre un mot qui n'existe pas et elle est incassable. Il vaut mieux une pass phrase de 20 caractères qu'un mot de passe avec des caractères complexes de 10 caractères. https://howsecureismypassword.net/

Pour info, l'image parodique du logo de la NSA est sous licence "Creative Commons" ( https://www.eff.org/pages/eff-nsa-graphics ) et normalement, sous cette licence il existe une condition : "The licensor permits others to copy, distribute, display, and perform the work. In return, licenses must give the original author credit." Et la, pour le coup, vous utilisez l'image sans citer l'auteur. Et en plus une version retouchée de l'image....

Certaines apps comme Cerberus peuvent se réinstaller après un reset (sous certaines conditions). Mais comme ça a été déjà dit, les voleurs ont plutôt tendance à juste changer la Sim.

la flach LG -p 700<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Qu'est-ce qu'être honnête ? Respecter les lois et règles sans se poser de questions ? Faire tout ce qu'on nous dit de faire comme des bons toutous ? Es-tu sur de ne jamais avoir transgressé aucune loi ?

Et n'oublions pas Dashlane comme gestionnaire de mot de passe.

"sans avoir d’hémorragie oculaire dû aux fautes qui traînent" il me semble que "due" serait certainement une orthographe plus adaptée à la phrase. Comme quoi on doit toujours se méfier en fustigeant les erreurs des autres. :p Il n'est pas dit que je n'en aie pas moi-même fait dans mon commentaire.Sinon, pour la double sécurité du compte Gmail, si on est hors couverture réseau mais avec accès wifi, sur un nouveau périphérique, cela devient problématique, non ? D'autant que si on se fait tirer son smartphone, sans traiter le vol immédiatement, c'est compliqué. Je chipote, mais il est vrai que comme précisé d'emblée, pas de solution simple et globale à un problème complexe.

Bonjour. Je me permets d'attirer votre attention sur un problème auquel je ne trouve pas de solution. Malgré l'utilisation de logiciels de contrôle à distance, je me demande quelle est leur utilité puisque un voleur pourra tout simplement flasher le téléphone et mettre dessus n'importe quelle rom de son choix et le déverrouiller ainsi... S'il démarre le téléphone en mode "recovery", il pourra même le "reseter" sans avoir besoin de flasher quoi que ce soit... Qu'en pensez-vous?

Hey,mon pote ,de un mon derche tu le laisse,De deux apprends à lire. Je ne suis pas pour,pas contre non plus. A vrai dire mon avis n'est pas tranché. C'est pour ça qu'il faut en parler,pour éveiller les consciences de ceux qui sont endormis. De mon côté, je sais les ravages que ça peut faire entre de mauvaises mains. Malheureusement de la ou je viens,ce n'étais pas la technologie actuelle qui t'espionnait,mais ton voisin,ta tante,ou ton prof... Tu as raisons,il y a mille façons d'arrêter des tordus,mais faut-il se priver d'un moyen en plus ? Je comprends,ce que tu dis sur les dérives et les domages qu'il y a eu et qui y aura si on laisse faire. C'est pas l'outil en soit qui est dangereux,c'est les malades qui peuvent s'en servir... Et tu peux comparer ça avec plein de choses, nucléaire,génétique,virus ... Mais comme il est dit dans l'article,il n'y a rien de sûr,tout est accessible à un moment,et c'est toujours comme ça,il y aura toujours un tordu pour cracker tout. Et tant mieux,ça force à se remettre en question et faire évoluer les choses, en mieux espérons le !

* Pour les anti-virus, tu aurais pu parler du nombre extravagant d'autorisations dont beaucoup ne sont pas légitimes. * "mot de passe à 4 chiffres [...] un tel mot de passe se craque en 30 minutes chrono" tout dépend de la fonction de hashage, un même mot de passe en sha512 mettra beaucoup plus de temps à trouver qu'en md5. Pour les mots de passe à 4 chiffres, je doute que ça mette 30min, il y a "que" 10^4 possibilités, on peut facilement faire une base de données avec les 10^4 nombres et leurs hashs avec les fonctions de hashage les plus courantes et faire une simple requête SELECT sur la base. * "Mais voilà, avez-vous vraiment envie de taper 12 chiffres" Un bon mot de passe ne se fait qu'avec des chiffres. Avec 12 chiffres, il y 10^12 possibilités. Avec les chiffres et les 26 lettres en minuscules et majuscules (il faudrait rajouter les accents et les caractères de ponctuation), il y (10+26*2)^12 possibilités. Le mieux étant de ne pas imposer un mot de passe à taille fixe, ce qui multiplie les possibilités. * Pour ce qui est de la biométrie : http://www.ccc.de/en/updates/2013/ccc-breaks-apple-touchid http://www.macplus.net/depeche-75042-touch-id-la-cnil-allemande-inquiete

Les gens comme toi me font peur parce qu'ils sont tellement certains de savoir d'où ça va arriver quand ils seront confrontés à l'espionnage, qu'ils en oublient les principes. Ben non, moi, si peux faire un pas vers plus de confidentialité, je le fais. J'ai vu des flics mettre des PV à des voitures sans même les avoir vues (parce qu'on leur avait donné le numéro), j'ai vu des officiers de police faire des recherches dans divers fichiers pour arranger X ou Y (détective privé, pote, ancien collègue, etc). J'ai vu des gens bien embêtés parce qu’ils avaient un différent avec des gens "qui avaient ce pouvoir" ... et j'ai toujours trouvé ça dégueulasse. Alors non, l'espionnage, c'est pas mon truc et ça ne le sera jamais.

Merci j'ai apprécié la tournure de l'article !!!!! Cela donne envie de lire, sans critique sur les autres auteurs, tout à chacun à son style ou ça plume. <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

L'auteur n'a rien demander. C'est juste Julien des ardoises, hein qui était très apprécié. C'est pas une question de daubé les autres rédac qui ont leur mérite. Mais Julien a une formation littéraire et cela se voit ds ses articles c'est tt. Bref, c'est le retour du fils du prodigue, heu pardon prodige ^^ Perso, il y a 2 newser qui m’ont marqué par leur plume ds la blogosphère française: c'est Pierre de Minimachines (ex Blogeee) et Julien des Ardoises. Bon je peux rajouter certains rédacteurs de PC Inpact. Cela n'empêche pas que j'aime bien les articles de Ulrich et ses reportage vidéo par exemple, hein. ;-)

Mais rien n'a changé depuis des siècles, l'espionnage à été, et sera toujours la,qu'on le veuille ou non. Il y a juste la technologie qui a changé... Je suis d'accord que l'accumulation de données,tombées dans de mauvaises mains peuvent faire beaucoup de mal. Mais tu as vu récemment ces groupes pédophiles tombés, ou alors certains attentats déjoués,arrestations de leaders fanatiques... Ça donne quand même du bon non ?? Il faut juste avoir des états solides,démocratiques,pour que ça ne tombe pas entre de mauvaises mains. Mais pour ça,il faut que les gens votent avec leurs cerveaux,et pas pour celle qui gueule le plus ! Mais comme je le disais dans mon précédent com, il faut en parler autour de nous,sensibiler les gens, de la on pourra voir ce que veux la majorité des gens et essayer de construire un espace ou toutes les libertés individuelles soient respectées.

Hmmm pas mal la technique de l'auteur qui demande à ses potes de mettre un pti comment sympa. Le problème c'est que les éloges sont un peu trop dithyrambiques et l'article un peu trop creux pour que ce soit crédible. Ça part part d'un bon sentiment, c'est humain, comment vous en vouloir? Par contre pas très sympa de dauber sur les autres rédacteurs...

Tu aimerais avec des caméras chez toi sachant que n'importe qui pourrait t'observer ? Après tout tu es "honnête" et tu ne fais rien de mal chez toi ... Non on est pas espionné depuis la naissance, et surtout pas par des entreprises privées, je pense que les lois nous protègent encore un peu

Pas mieux! Avec le retour de Julien, la qualité rédactionnelle va pouvoir monter d'un niveau (sans vouloir offenser les autres rédacteurs). Cela fait plaisir de lire un article bien écrit sans avoir d’hémorragie oculaire dû aux fautes qui traînent^^ Par contre pour les commentaires, je crois que ça restera la traversé du désert ;-)

Super article ! Je remarque que malgré toutes ces histoires d'espionnage, beaucoup de gens se plaignent, mais n'agissent pas.Si vous êtes tellement outrés, pourquoi aller encore sur Internet,avoir un smartphone,ou un simple Nokia 3310,une carte de crédits,etc. On est espionné depuis notre naissance,je comprends que c'est déroutant. Mais dans la mesure ou on est "honnête" ,il y a pas de quoi s'inquiéter! J'ai pas l'impression de perdre en liberté en tout cas. Mais je me trompe peut-être me direz vous.En tout cas c'est un vaste débat, qui mérite vraiment que tout le monde soit informé,et que de là on puisse avancer.

Franchement, bravo pour cet article qui est extrêmement bien construit, argumenté, et agréable à lire. Tous les rédacteurs de Frandroid devraient s'en inspirer; c'est un autre niveau ici. <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Welcome (back) to the Frandroid world !

Ce rédacteur est excellent, et toi t'es rien.

Sinon, c'était déjà le 7 ou 8e paragraphe.

On en rediscutera dans quelques années :).

premier conseil sécurité de l'article: utiliser last pass. j'ai ri, j'ai arrêté de lire et je suis passé à l'article suivant. merci pour la blague-------<a href="https://play.google.com/store/apps/details?id=com.humanoid.app">Envoyé depuis l'application Humanoid pour smartphone</a>

Welcome back Julien! Content de retrouver ta plume qui n'a rien perdu de sa superbe sur Frandroid :-)

Oh non s'il vous plait ! Tout sauf les kikoulol de jv.com !!...

[…] Sécurité numérique et Android : bon sens et bonnes questions […]

FIST* !

First à te dire que tu es un idiot.

first<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

Gérer mes choix