Des Galaxy Samsung, il s’en est vendu des centaines de millions (200 millions pour les Galaxy S). C’est la gamme phare du Sud-Coréen. C’est aussi celle qui fait aujourd’hui l’objet de toutes les suspicions. Replicant, un projet de ROM Android alternative, affirme avoir trouvé une porte dérobée sur les produits de Samsung.

C’est en travaillant sur l’adaptation de Replicant que Paul Kocialkowski, le développeur du projet, annonce avoir trouvé quelque chose d’étrange chez les Samsung Galaxy. À la base, le développeur travaillait sur la partie communication des smartphones, généralement couvertes par des applications propriétaires, dont le code source est fermé. Cela se trouve hors du champ d’Android en tant que système d’exploitation pour le reste du terminal.

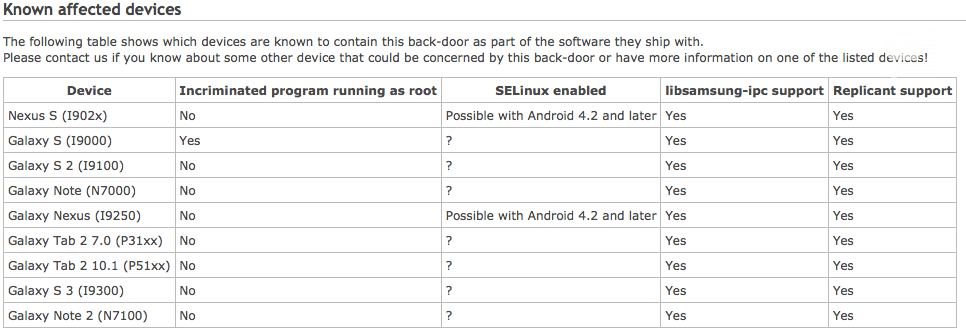

C’est là que le développeur décrit sa trouvaille : « Nous avons trouvé un programme propriétaire tournant sur les applications du processeur en charge du protocole de communication avec le modem. Il s’y trouve une backdoor qui autorise le modem à exécuter des opérations sur le système de fichier. Le programme est présent sur les terminaux Galaxy et il permet au modem de lire, d’écrire et de supprimer des fichiers sur le stockage du téléphone. Sur plusieurs modèles de téléphones, le programme dispose de suffisamment de droits pour accéder et modifier les informations personnelles de l’utilisateur » révèle Paul Kocialkowski. Selon la liste des terminaux concernés, dressée par Replicant, pas moins de neuf appareils sont concernés (dont les Galaxy S, S2, S3 et le Nexus S).

Backdoor : des privilèges légitimes pour Samsung ?

Faut-il crier à la backdoor sur tous les toits ? Rien n’est simple car le programme n’agit pas de la même manière selon les terminaux. « Le programme a pour origine le chemin /efs/root/, il est donc assez simple d’échapper à ce chemin en formulant d’autres requêtes. Notez que les fichiers sont ouverts par le programme incriminé avec des permissions utilisateurs, ce qui nécessite un root chez certains terminaux. Dans d’autres cas, il s’exécute sans privilège en examinant le contenu de vos données personnelles sur la carte SD. Enfin, certains terminaux incorporent SELinux (un module de sécurité sous Linux) qui a pour effet de restreindre considérablement l’accès aux fichiers personnels, y compris ceux situés sur la carte SD« . En d’autres termes, l’exercice du programme incriminé variera en fonction des terminaux et des ajouts logiciels qui y ont été opérés.

Les privilèges laissés au programme développé par Samsung peuvent être compréhensibles. Comme le rappelle Replicant, « certains messages RFS (Remote File System) dans le protocole IPC de Samsung sont légitimes (IPC_RFS_NV_READ_ITEM and IPC_RFS_NV_WRITE_ITEM) car ils ciblent des fichiers très précis, comme les fichiers NV modem. » Certaines opérations sont légitimes, d’autres ne le seront pas. Tout dépend de votre appréciation. À ce sujet, Replicant vous propose d’examiner la fameuse backdoor pour vous faire votre propre idée (elle est disponible à ce lien sous la forme d’un patch). Cet échantillon a été prélevé sur un Galaxy Note 2 (N7100) tournant sous CyanogenMod 10.1.3. Toutefois, on peut se demander quelle est l’utilité pour Samsung de pouvoir modifier des données de stockage inscrites sur le terminal (y compris des données de l’utilisateur) puisque cela semble dépasser le cadre de simples mises à jour OTA.

Ce n’est pas la première fois que l’on parle des petits soucis logiciels des terminaux de Samsung : on se souvient de Context, un service soupçonné de collecter les données personnelles de ses utilisateurs du Galaxy S5, pour un meilleur ciblage publicitaire.

Envie de rejoindre une communauté de passionnés ? Notre Discord vous accueille, c’est un lieu d’entraide et de passion autour de la tech.

tiens, tu me rapelles quelqu'un toi ...

Utile pour quoi ? pour qui ? Pourquoi ne sont elles pas documentés (via du code source ou des pages d'explication) si elles sont utiles à l'utilisateur qui l'a dans les mains ? Quel est l'intérêt de Replicant d'"attirer de nouveaux utilisateurs" ? Pas d'entreprise, pas de fondation à but lucratif, pas de service, pas de spyware pour faire du BigData/BigBrother, etc.

"Certaines opérations sont légitimes, d’autres ne le seront pas." En quoi une backdoor peut être légitime ? Samsung a un pouvoir sur mon GS3, pourtant il ne m'a jamais prévenu et encore moins demandé mon autorisation. Qu'une personne mette une porte dérobée à mon insu dans ma maison pour quelques raisons que ce soit (perte de clé, pour que la police puisse vérifier que je ne suis pas un terroriste/pédonazi/voleur/whatElse, etc) est tout aussi inacceptable qu'une porte dérobée logiciel.

Ce qui me ferait bien rire c'est de faire une stat sur ceux qui crie au scandale pour voir la proportion à étaler leur vie sur facebook et cie...

P*** tu sers à rien toi...

"on se souvient de Context, un service soupçonné de collecter les données personnelles de ses utilisateurs du Galaxy S5, pour un meilleur ciblage publicitaire." - On se souvient : si vieux que ça? Le s5 n'est pourtant pas encore commercialisé....!!!!! - Soupçonné : comme dab rien n'est fondé Arrêtez de nous pondre des daub comme ça !!!!! -------Envoyé depuis l'application Humanoid pour tablette

Et alors il y a beau avoir une camera dans tes toilette si tu y colles un posthite devant, qu'elle fonction ou non ça ne change pas grand chose, il n'en tirera rien... Il y aura toujours des backdoor dans les système pour X raison ou simplement via une faille, donc autant rendre privé soi même ses données. Si tu es trop flemmarde j'y peux rien .

"Crypter" ne veut rien dire, on dit "chiffrer"...

J'ai voté et fait voter des collègues de bureau, mais... pas pour le One. Fallait pas venir polluer de ton spam ;)

+1 a Lud. Tu te rends compte de ce que tu dis? Aujourd'hui tes activités opinions, proches, etc... sont peut etre normaux mais le jour ou un loi interdira par exemple de voter pour tel parti politique, avoir telle opinion, ou ne serait ce que remettre en cause une hypothèse, tu te rendras compte que "l'intimité" est importante. Mais ce sera trop tard car les moutons stupides n'auront pas arrété répéter "je n'ai rien a cacher donc je me fous de la vie privée" Tu mériterais de vivre en corée du nord rien pour les conneries que tu débites!

j'ai desimlocké ces fichiers sur environ 1,5 millions de mobiles avec mon appli. alors pourquoi mdr? je dis juste que pour moi c'est rien de grave, juste une fausse alerte d'une appli qui est censée les gerer.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Tu sais pourquoi une backdoor s'appelle justement une "backdoor" ? On ne parle pas d'un problème d'éducation là, on parle d'espionnage, purement et simplement. En l’occurrence, Projet43, il se fout d'avoir une caméra dans ses chiottes, et ne semble pas comprendre où est le problème... Moi ça m'emmerde (sans mauvais jeu de mots :P), et oui, c'est scandaleux.

En même temps rien ne vous empêche de voter aussi ! :) Mais je crains que encore une fois ce soit le HTC ONE le gagnant ...

Désolé mon grand mais a la base j'suis quand meme plus un pro Samsung... Donc comme t'exprimes ton fanboyisme ici, je vais faire de même, et te répondre un bon vieux : LOL

C'est bien triste.......

Oui le fanboyisme peux amener à faire du spam jusque dans les commentaires de FrAndroid -_-'

Votez pour les meilleurs produit 2013, et Votez du coup pour le HTC ONE http://www.engadget.com/2014/03/12/vote-for-the-2013-engadget-awards/

À ce niveau de problèmes et de bizarretés sur les "Galaxy S et Note" ce n'est plus du Troll mais ça devient de l'information là ! :D

Votez pour les meilleurs produit 2013, et Votez du coup pour le HTC ONE http://www.engadget.com/2014/03/12/vote-for-the-2013-engadget-awards/

Justement Moltes, pas vraiment... Comme le fait remarquer justement Helroz, les passerelles entre modem et stockage du téléphone sont courantes et souvent utiles ! La question qui est posée est qu'est ce que le concepteur du téléphone a le droit de faire pour assurer un usage normal et optimal de son terminal. Si c'est pour assurer le desimlockage, pas de soucis. Si c'est pas pour partir à la pêche aux infos perso, c'est une utilisation malveillante, c'est donc contestable. En tant que journaliste, il ne faut pas oublier non plus de donner les deux versions de l'histoire. Car il ne faut pas oublier qu'il est aussi dans "l'intérêt" de Replicant de dénoncer une backdoor pour attirer de nouveaux utilisateurs sur sa ROM custom.

MDRRRR

Oui ! http://findmymobile.samsung.com/login.do Et ca marche plutôt bien

Les gens qui cherchent à rendre leurs données privées y arrivent très bien depuis pas mal d'années... http://www.pgpi.org/products/pgp/versions/freeware/dos/2.6.3i/ Faut arrêter de crier au scandale... Si on laisse nos données noir sur blanc faut pas se plaindre.

A votre avis pourquoi avoir acces aux nv_... dans le dossier efs/ c'est des portes ouvertes pour moi du au systeme de l'efs et des nv_data avec les systemes de desimlockage. Surement rien de grave, juste des manieres de bloquer/deblocker les simlockages des telephones et aussi de proteger les nv_data d'une fausse manip. Il y a toujours eu un process (qui a évolué) qui s'en est occupé sur la serie galaxy s, s2, note,... et ce n'etait pas lié a android mais a la partie modem du téléphone. Une fausse alerte pour moi mais qui a bien des acces root car il faut etre root pour toucher a ces fichiers. <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Pourquoi cette question dans le titre alors que la réponse est très clairement oui ?

Est-ce que Samsung propose ce genre de chose ?

A force de lire ce genre de stupidité, je commence à me dire que ça ferait vraiment du bien à certains de se retrouver sous le coup d'une dictature. Peut-être cela les aiderait à comprendre l'intérêt d'un vague concept qu'on appelle "vie privée"... Désespérant...

C'est pas du tout bête ce que t'as dis la...

Franchement , moi je m'en fiche qu'on vende mes infos à des multinationales, ça fait des années que c'est comme ça que sa se passe, et ça se passe plutôt sans embuches je trouve, alors oui peut être qu'on à plus "d'intimité" , mais concrètement, quelles répercutions ça à sur la vie de tout les jours ?

Tant mieux !! Ca sensibilisera le monde Android, et les autres terminaux à chercher les Backdoors équivalents. Voir même les bloquer. NSA ou Publicis, pour moi c'est pareil. Vivement, un pauvre bouton "crypter appel IP" et réaliser un sorte de TOR pour les appels. Bref dans 10 ans ^_^ L'espionite va bien deux secondes, mais lorsque nos données sont vendues à multiples reprises, pour de la pub ciblé, au bout d'un moment les gens ont marre.

Le i9000 fait partie de la liste des terminaux concernés, donc oui.

Quand on regarde le Wiki de Replicant qui dresse la liste des terminaux concerné, le Galaxy S (I9000) en fait partie. Je pense qu'il s'agit de la même référence. http://redmine.replicant.us/projects/replicant/wiki/SamsungGalaxyBackdoor Pour plus d'info, je conseille l'IRC de Replicant sur Freenode. C'est là que je suis allé pour collecter plus des informations complémentaires.

3 , 2 , 1 ...! Trollez !

Question bête : j'ai un Galaxy S (GT-i9000 - oui oui, l'antiquité, là !!) sous customROM base CyanoGen 11. La backdoor est toujours là ??? Merci pour vos - gentilles - réponses !! :-)

à tout hasard, lire des informations ou effacer les fichiers utilisateur si le téléphone a été volé ???

la vache ! c'est du lourd !

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et .

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.