Carrier IQ est une entreprise qui a développé un rootkit capable de récupérer tout ce que l’utilisateur fait sur son téléphone. Il est exploité par des OEMs, comme Samsung ou HTC. Pour être plus précis, il est directement chargé dans les kernels des interfaces Sense et TouchWizz et semble alors introuvable… sauf pour un dénommé TrevE, membre du célèbre site communautaire XDA. Ayant communiqué les effets de ces logiciels, il risque aujourd’hui entre 750$ et 30 000$ d’amende pour violation de données.

TrevE a récemment mis sur son site internet les conséquences de cet outil développé par Carrier IQ.

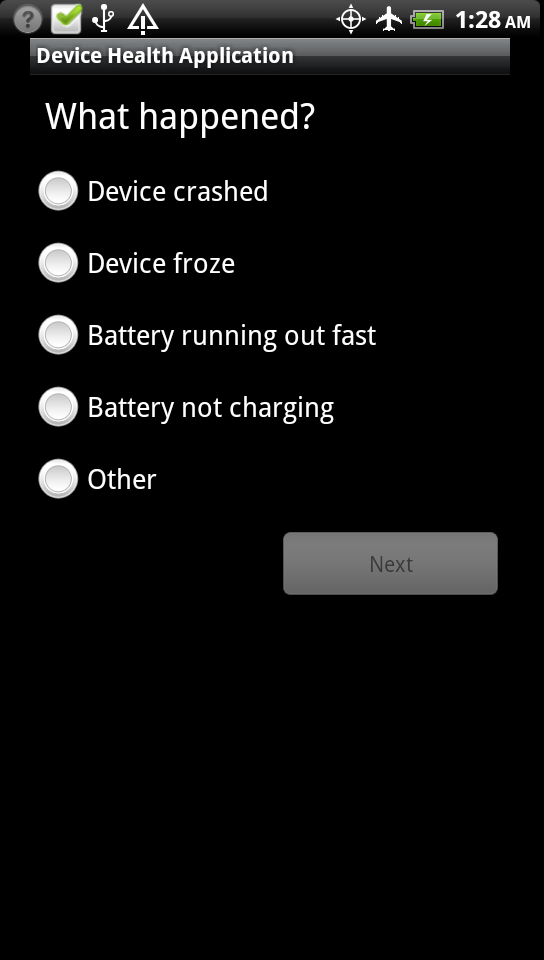

A l’origine, comme c’est écrit sur le papier, le but principal de cet outil serait d’obtenir des informations afin de dépanner ou améliorer les performances du système et du réseau. Un outil génial pour les administrateurs systèmes ! Il pourrait alors prendre la forme d’un simple sondage que l’utilisateur remplirait et serait directement envoyé aux personnes compétentes. Ca devrait ressembler à ça :

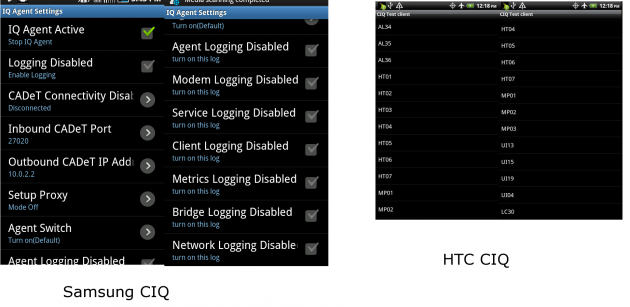

C’est tout beau, personne n’a peur et on vit tous dans un paradis rose ! Non. En réalité, l’outil développé par Carrier IQ ressemble à ça :

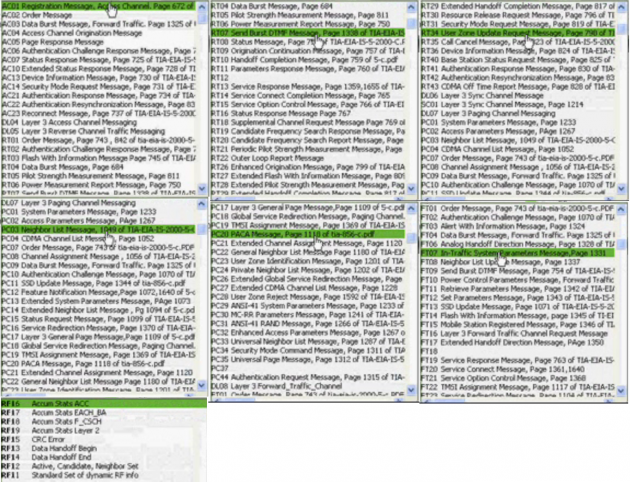

Pleins de codes où on ne pige que dalle. Mais ces codes correspondent à des intents (traduisez par « actions de l’utilisateur ») décrits comme ci-dessous :

Known triggers found on HTC Phones:

Key in HTCDialer Pressed or Keyboard Keys pressed:

Intent – com.htc.android.iqagent.action.ui01App Opened –

Intent – com.htc.android.iqagent.action.ui15[…]

Call Received –

Intent – com.htc.android.iqagent.action.ui15Media Statistics –

Intent – com.htc.android.iqagent.action.mp03Location Statistics –

Intent – com.htc.android.iqagent.action.lc30Known Samsung triggers provided by XDA member k0nane :

UI01: screen tapped in any location, or InputMethod (any soft keyboard) key pressed.

NT10: HTTP request read.

Il est ainsi possible pour les constructeurs de connaître différentes actions réalisés par l’utilisateur, comme, par exemple, savoir si son écran est éteint, si un appel a été reçu, si des paquets http ont été envoyés etc….

Concrètement et pour faire un bref résumé, l’ensemble des actions que vous effectuez sont enregistrées et envoyées sur des serveurs où des administrateurs réseaux collectent ces données.

« Mais je m’en moque que quelqu’un sache que mon téléphone se soit éteint à ce moment-là ». Sauf que ce « quelqu’un » peut très bien savoir où vous vous trouviez à 10 heures du matin, lorsque vous avez effectué un appel, les jeux auxquels vous avez joué juste avant ou encore combien de textos vous avez envoyés avant de parvenir à cet appel. Il semblerait également que tout ce que vous avez tapé au clavier soit enregistré. Un keylogger présent sur vos téléphones. Et tout ça grâce à un rootkit développé par Carrier IQ. Une autre image pour confirmer mes dires :

Il est aujourd’hui impossible de l’enlever. S’il est présent dans les kernels de TouchWizz et de Sense, le fait de le supprimer pourrait porter préjudices à d’autres bouts de code qui l’utilisent et pourrait alors endommager le système entier.

C’est donc évidemment à votre insu, sans votre consentement et sur la plupart des téléphones que ce problème existe. Toutes ces informations seraient revendues à des fins commerciales et il semble que nous continuons à être une victime de ce business qui nous agace depuis des années. Sauf que là, nous n’avons rien demandé à personne. En plus d’un problème de confidentialité de données, le keylogger se charge de s’occuper du problème de sécurité.

Je souhaite maintenant revenir sur TrevE. Après avoir découvert cette faille, il a directement publié sur son site internet les différentes informations à propos de celle-ci. La news a été reprise par XDA avec qui il travaille conjointement. L’histoire n’a alors pas dépassé ce stade et ne s’est pas beaucoup répandue sur la toile. Jusqu’à ce que Carrier IQ ait écho de cela et envoie une lettre à TrevE lui demandant de retirer toutes les informations concernant l’entreprise Carrier IQ, de dire que celles-ci n’atteignent en aucun cas l’utilisateur, qu’elles ne sont pas traitées à des fins malicieuses et qu’elles sont complètement fausses. Il doit également présenter des excuses publiques à l’entreprise. Tout ça à faire en 24 heures sous peine d’être porté en justice, impliquant des frais considérables (avocats et compagnie). Heureusement, TrevE a eu le temps de demander de l’aide auprès de l’Electronic Frontier Foundation (équivalent de l’EUCD en Europe) qui a répondu favorablement.

En effet, TrevE a tout simplement utilisé son droit à la liberté d’expression. En aucun cas, il n’est allé pirater le site internet ou les serveurs de Carrier IQ. Il est juste allé trifouiller dans son téléphone et ne peut ainsi pas être condamnable pour ces faits là. L’utilisation de documents sous protection (copyright) n’est autorisée que pour réaliser des « critiques, commentaires, publications de contenu », mais également pour effectuer de la recherche ou dans le cadre de l’éducation. L’EFF en a donc jugé ainsi.

Il ne reste plus qu’à attendre la réponse de Carrier IQ. Des explications de la part de Samsung et d’HTC seraient également la bienvenue. Enfin, notons que le siège social de l’entreprise incriminée ici est à 10 minutes des locaux de Google…

Dernière précision, ce rootkit semble également être utilisé dans certains smartphones de RIM ou de Nokia.

Source : XDA 1ère partie, XDA 2ème partie.

Retrouvez un résumé du meilleur de l’actu tech tous les matins sur WhatsApp, c’est notre nouveau canal de discussion Frandroid que vous pouvez rejoindre dès maintenant !

Slt est ce que je peut empreuter ta news sur mon site d'info hi tech et jeux video ? Merci lien: http://sitedugeek.weebly.com/

Franchement, je rigole doucement, mais jaune quand même, quand je lis qu'il suffit d'utiliser une ROM alternative ... QUI utilise cela ? Quel est le pourcentage d'utilisateur de ROMs alternative ? Madame Michou, la fameuse, à déjà du mal à allumé son mobile, alors rechercher une ROM alternative et l'installer, cela tiens plutôt du miracle. Moi ce qui m'écœure le plus c'est que personne n'est au courant, hormis bien sur ceux qui participent aux différents blogs et forums, et même là, si Carrier IQ n'avais pas fait le premier pas, on en parlerais même pas. Donc personne ne s'occupe de protéger Madame Michou pour ne pas donner l'impression que Android est dangereux pour l'utilisateur, alors que justement, le coté libre d'Android devrait être aussi dans la défense des ses utilisateurs.

Ca va peut etre paraitre bisounours mais, y'a pas des trucs judiciaires possibles par les associations de consommateurs si des données personnelles sont collectées a notre insu ?

Ah bah bravo... Reste plus qu'à vous prendre un iPhone les mecs ! hahahaha

Je comptais m'acheter un Samsung, mais finalement je crois que je vais aller faire au tour chez Apple... eux, le locationgate n'était que pour avoir une meilleur location et ça à été réglé dans une mise à jour (dire que je n'ai jamais pu mettre mon smartphone Android à jour...)

F*ck Androïd

article toujour visible

votre article n'est plus disponible depuis la page d’accueil. l'adresse complète que j'avais envoyé à un ami renvoie vers une erreur 404. Heureusement que google ne laisse pas les pages disparaitre comme ça. Pourquoi avez vous décidé de retirer cet article de votre site?

Bonjour, quelqu'un aurait un tuto pour l'utilisation de Logging Test App v7 ?

Hum quelques petit doutes la ... Le CLUF exclus normalement tout vices cachées, cela doit certainement inclure se genre de pratiques. De plus, il me semble que la revente d'informations à un tiers sans autorisations explicite de l'uttilisateur est strictement interdite en France ( même si la plupart des boites le pratique ) Tu a bien accepté le CLUF de ton Windaub, malgré sa, sa ne leurs donne pas le droits de rootkité ton OS pour espionnées et revendre les informations sensible à un tiers :) Sa reste de la violation de vie privée, ni plus ni moins.

vous savez que si vous désactivez la 3G et n'utilisez uniquement la 2G (regardez paramètre sans fil et réseaux) que vous mettez votre téléphone à coté d'un haut-parleur (allumé), au démarrage de votre androphone (après avoir entré le code pin) et lorsque vous l’éteignez vous entendrez ce bruit significatif du sms qui est envoyé (genre code morse) je me suis toujours demandé à quoi ça peut bien servir d'envoyer un sms lorsque j'allume et j'eteind mon téléphone et je ne pense pas que cyanogenmod face exception à la regle (LG GT540 2.2.1 cyanogenmod)

Il se peut qu'il s'agisse d'autres applications qui peuvent se réveiller quand tu envoie des SMS, une coincidence, les applis peuvent savoir quand ton tél est en veille... Google Maps peut envoyer des données pour augmenter la précision de Google Maps...

Tape "quadrature du net" dans google...

Non c'est Google qui s'occupe de toute la partie Software des Nexus (ROM, Kernel etc.) or ce rootkit a été découvert dans les Kernels des fait par HTC et Samsung et non par Google !

CyanogenMod utilisent leur propres Kernels et leur propres sources (même si basé sur les sources de Google !) donc aucun problèmes !

Tu as accepté le contrat utilisateur ? Oui... Ils ont le droit x)

Ton Firmware tu l'a compilé à partir du code source ? Parce que si c'est juste un FW HTC ou Samsung un peu bricolé ça sert à rien x)

Ah oui tient j'y avais pas pensé x) J'ai plutôt confiance en Xiaomi (entreprise qui conçoit MIUI), mais pour pouvoir se rémunérer (c'est une entreprise qui propose une ROM gratuite, sans pubs... Je sais qu'ils se rémunèrent par d'autres moyens :) ce serait peut-être une solution, nous suivre à la trace et revendre ces infos après !

il faut faire gaffe aux kernels par contre parce que si tu utilise celui du fabricant t'en es au point départ.

INFO A LIRE http://korben.info/carrieriq-android.html

INFO A LIRE http://korben.info/carrieriq-android.html

je me pose exactement la meme question vu que samsung en a developpé 2 et HTC le premier c est encore une sale affaire tout cela si une reponse peut etre apportée ce serait trés sympathique

comment veux tu le savoir? Et si il vende les donnés en douce?

Et leur réponse a été publiée sur leur site : http://www.carrieriq.com/company/PR.EckhartStatement.pdf En gros, ils s'excusent :p

Qu'est ce que tu attends pour le faire ?

En l’occurrence c'est meme plutot microsoft !! adresse de CIQ : 1200 Villa Street Et au 1310 tu as microsoft Va voir sur google map au 1310, en zoomant tu vois un panneau : au 1200 flouté mais c'est vert = CIQ au 1300 Microsoft ...

Tiens, une question ouverte : il existe des applis d'écoute de trame réseau (style "Fiddler") ? Pas vu, donc je pense que c'est du côté d'une réponse négative ...

J'adore aussi ! :D

Pas besoin de permission : Google aura tracé tes données comme le temps de t'y rendre, la géolocalisation de tes toilettes, la distance entre ta chambre ou ton bureau et les lieux-dits, ainsi que le temps que tu y as passé. (joke) Utile à revendre comme informations aux boss d'entreprises ^^ C'est un peu comme la blague de deux gars qui discutent : "- Ah, tu sais, une fois je devais aller à la grosse commission et j'ai entendu mon chef péter juste à côté. - Comment sais-tu que c'était ton chef ? Tu l'as vu ? - Non, je ne l'ai pas vu, j'ai vu son identifiant bluetooth d'activé".

Marrant hein... mais les actions de Wikileaks font penser que beaucoup d'informations cachées doivent être révélées pour éviter d'immenses magouilles... Quand on doutait de Wikileaks, voilà de quoi remettre de l'eau dans leur moulin et de changer d'avis. Par contre, si la société Carrier IQ développe un produit tel qu'un rootkit, il fallait qu'elle prévoit les réactions normalement attendues de la découverte de leur taupe... Ils vont vraiment avoir une mauvaise image s'ils persistent dans cette voie (un partenaire commercial pourrait se méfier parce que rien ne garantit qu'ils n'utilisent pas ce genre d'outils un peu partout...). Il y a de quoi monter en psychose suite à ce genre de révélations, ce qui est préjudiciable pour tous.

Mouchoir.. Non, définitivement, pas de mouchoir dans les paroles. Un mouchard plutôt, non? CQFD

http://korben.info/carrieriq-android.html des infos complémentaires qui expliquent pourquoi on n'a pas (d'après l'article) CarrierIQ dans nos téléphones européens.

Ha !! Bah c'est pour ça qu'on dit que android c'est un système ouvert !

Excellent XD

Que les téléphones possèdent des logs de toutes les actions ça ne m'apparait louche. Peu importe les systèmes que l'on utilise, des logs sont toujours présents pour savoir ce qui se passe. Que certains ralent en parlant de choses illégales, Quelqu'un a déjà lu les closes en entier ( vous savez celles ou on clique sur "oui j'accepte" et qui font l'épaisseur d'un annuaire...). La ou je trouve cela condamnable, c'est sur le keylogger (qui pour moi est trop intrusif surtout pour tout ce qui est mot de passe ou code confidentiel, surtout que l'on ne connait pas les personnes qui lisent les logs). Je n'apprécie pas le fait que l'on sache ou je suis également. Et pour finir, les logs, à la limite d'accord, mais qu'ils restent dans le téléphone et ne soient pas collectés "on the air" (question de sécurité), au moins pour le SAV ça peut avoir son utilité. Enfin petite question : frandroid parle d'informations à but lucratif ("Toutes ces informations seraient revendues à des fins commerciales") mais d'ou vient la source de cela?

Explication/clarification de la part de Carrier IQ : http://www.carrieriq.com/Media_Alert_User_Experience_Matters_11_16_11.pdf

"je sortait de la vieille" Hooo toi, tu va avoir des problèmes. De gros problèmes.

Sinon il faut préciser (même si ça ne change rien à la racine du problème) que tout le système de logs est désactivé par défaut. Bien sur cela ne pourrait pas empêcher son activation ultérieure mais il est quand même utile de savoir donc que pour le moment aucune donnée n'a été collectée (à priori). Ceci dit, on aimerait bien avoir des éclaircissements de la part de Samsung et HTC

La question qu'il faut se poser au lieu de dire "bouhhh Android c'est vraiment pourri, ils s'infiltrent dans notre vie privée" (vu que ce n'est pas vraiment Google le responsable, son seul tord sur ce coup là est de faire un système ouvert, hautement modifiable), c'est la même que pour l'affaire du rootkit de HTC (encore ???) qui donnait les informations récoltées à la première application qui le demandait ... Donc, dans le cas présent, il faut juste savoir si ces données récoltées sont "sécurisées" et ne sont exploitées que par Carrier IQ ou si n'importe qui peut y avoir accès et sous quelles conditions.

Pareil, je suis partagé entre l'espoir qu'il n'y ait pas de rootkit et la colère (1 AN POUR 2.3 !!!!)

On devrait alerter la CNIL. Si elle menace d'interdire la vente de tout les appareil androïd pour violation d'une bonne demi-douzaine de lois, ça bougerait.

Manifestement... ils ont accès à toutes ces informations. Si l'on en croit les logs.

J'espère que CarrierIQ va prendre cher (mais bien cher, pour l'exemple). Marre de ces tentatives d'intimidation, marre de ce jeu de merde. Et samsung et htc aussi d'ailleurs.

une petite question: vous parlez de de htc et samsung ok. De toute facon j'ai jamais acheté des smartphone supporté softwarement par ces deux la. Mais les Nexus? Le software est géré par google non? Ils sont concerné? (j’espère que non, je n'ai eu que des nexus en fait) et les autres constructeurs?

Ca justifie un peu plus d'avoir la possibilité d'installer des rom alternatives et d'avoir accès à leur code

Hallucinant ! Attendons les explications de samsung et Htc, La collecte de données, on commence à s'y faire. Même si ça nous plait pas, partout et tout le temps, des sociétés collectent des informations sur nous de manière plus ou moins légale, et plus ou moins discrète ! Le souci à mon goût, c'est que ces données, plutôt que d'être utilisés à des fins utiles (Adaptation de l'interface en fonction de l'utilisation, adaptation du contenu, optimisation de la mémoire en fonction des applications les plus utilisés etc...), ces informations vont juste être revendues à d'autres sociétés, juste histoire de se faire un petit tas de fric supplémentaire ! Dommage !

Et en décodé, tu peux préciser ce que tu veux dire, pour ceux qui ne passent pas leur vie dedans ?

comme dirais tryo " si mon téléphone portable est sur écoute le mouchoir dois ce dire, comme les journées sont loooooonguue "

et oui, c'est la verge poilu...

?!? pour certains models peut etre, mais pour BEAUCOUP de models ya des kernels customs compilé a partir des sources

les roms custo, sont normalement basé sur le materiel open source et quelques binaires pour des pilotes proprio comme la 3d, le wifi.. (sauf si ces derniers sont en open source aussi) donc pour des roms ASOP ou Cyanogenmod je dirais aucun soucis (mais faudrait quand meme analyser les sources pour etre sur) pour des roms plus exotiques dont on a pas les sources (par ex MIUI) c'est comment dire ... plus chaud à savoir...

sauf que légalement c'est surement une intrusion dans ta vie privée . De plus le rootkit comporte apparemment un keylogger et ça c'est pas bon du tout . Autrement dit ce rootkit connait tous tes mots de passes, s'il permettent d'accéder à des informations sensibles ça n'est pas rien :-/ De toute façon le principe même que certains constructeurs puissent se permettre de savoir TOUT ce que tu fait dans TON téléphone SANS T'EN AVOIR INFORMé est moralement plus que discutable . un rootkit c'est pas rien quand même ...

C'est le risque quand on laisse à des fabricants de modifier le code en profondeur. Il ne faut pas imputer la faute à Android directement.

Finalement, j'aime bien mon petit LG sans mise à jour :-D

On va dire que le différence est mince...

Mais on s'en fout non? On est des citoyens lambda, se faire suivre ou collecter des informations, pas grave... Même des messages, même s'ils les collectent, nos messages ne sont jamais assez important pour qu'ils en prennent compte...

lapinfourbe, t'as pas besoin de la permission de google pour aller pisser, tu peux y aller.. mais tout le monde le saure, même samsung !

C'est tout de même grave que ces gens se permettent de collecter des données sans informer ni laisser la possibilité de stopper. Ensuite cette société s'est permis d'attaquer direct la personne qui dévoile son activité avant bien sur de se retirer devant plus fort que soi. Des pourris en somme. Ceci étant plus ca va moins Android se démarque en bien. Entre les mises à jours complètement merdiques et maintenant l'espionnage des clients ... ca commence à devenir bof Heureusement qu'il y a cyanogen

L'intervention de l'EFF a l'air d'avoir fait peur à Carrier IQ : http://www.androidcentral.com/carrier-iq-withdraws-misguided-cease-and-desist-letter-apologizes-security-advocate-treve

oups j'ai dit Engadget, mais c'est de "The Verge"

D'après Engadget Carrier IQ a déjà retirée sa "plainte" auprès de TrevE http://www.theverge.com/2011/11/23/2583862/carrier-iq-retracts-cease-and-desist-letter-sent-to-xda-developers

Ce qui ne changerai rien sans remplacement total du Kernel. Or la plupart du temps les ROM custom utilisent le Kernel fourni par le fabricant. Donc si le truc est planqué au milieu du code il y a de forte chance qu'il y soit aussi dans une Cyano ou autre.

Salut, Des screens fournis, je ne vois rien d'alarmant. Que du Logging, et ça tous les admin en font, c'est absolument nécessaire à tout troubleshooting. De la même manière lorsque je me connecte sur Frandroid, vous pouvez aussi bien récupérer mon ip publique et donc en déduire: -Mon opérateur -Le temps que je passe sur votre site -Les pages que je consulte -Mes centres d'intérêt en fonction de ces pages ou des pubs sur lesquelles je clique -Ma localisation géographique -Si je passe par un proxy ou non et plus encore Malheureusement c'est la manière dont on accède à l'information qui veut cela. Ce qu'il serai bon de savoir, c''est si les gens de Carrier IQ accèdent (je ne parle pas de la possibilité de le faire) à des données plus personnelles type: -Contact -Contenu des message ou des Mails -Document stockés sur l'appareil ou sur une mémoire externe. etc... Herc.

Un motif en plus de mettre un CyanogenMod sur mon portable...

nous somme quand même la dans la violation pure et simple de nos vies privé, et personne ne s'en inquiète, imaginez tout les hommes politiques avec leurs smartphones ? les américains savent tous ce qui se dit, et il y a encore des présidents qui les utilises .... heureusement que nous avons développé nos propres téléphones sécurisés en france ...

Bonjour a tous cela me surprend pas du tout j'avais remarqué que sur mon htc des que je faisait qq chose (envoi de sms, je sortait de la vieille) la 3g envoyait des données .... c plutot le traffic data que ca doit plomber aussi !!

Ce que j'en retient : les firmware maisons n'en ont pas donc j'en ai pas :) Une bonne raison de démocratiser la personalisation des firmware ...

Kezaco des rom custom ? Elles en sont pourvues aussi ou ça disparaît quand on flash une nouvelle rom ?

Je peux aller pisser ou je dois demander la permission à Google ?

"révisez vos bases un minimum" Pour qui te prends tu ?

C'est complètement fou mais on commence (malheureusement) a être habitués à ce genre d'histoires. Nos vies sont devenues des petits bouts de code disséminés un peu partout...

oups :/ le matin c'est trop tot pour poster, j'ai confondu avec la FSF l'EFF c'est leur quadrature du net aux ricains (toujours rien a voir avec l'eucd par contre :)

l'EFF, ca ressemble plus à l'APRIL qu'a l'EUCD (qui ressemble plutot au DMCA) ... Stallman, GNU/GPL tout ça ... révisez vos bases un minimum

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et .

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.