HummingBad, c’est le nom d’un malware en provenance de Chine qui est présent dans de plus en plus de téléphones. Ce malware n’est pas un inconnu puisqu’il a déjà été étudié de près par Check Point, une société spécialisée dans la cybersécurité, en février dernier. Son fonctionnement et son principe de diffusion n’a pas changé depuis le début de l’année, mais Check Point note qu’il est aujourd’hui présent sur de plus en plus de smartphones Android. Selon l’enquête de cette société israëlienne, HummingBad serait aujourd’hui présent sur près de 10 millions d’appareils Android. Et il aurait pour origine Yingmob, une agence de publicité chinoise en ligne.

Deux vecteurs d’attaque pour être sûr d’infecter le téléphone

Ce malware est intéressant à plus d’un titre. Si l’on en croit l’enquête mise en ligne par Check Point, tout commence par un fichier qui vient s’inviter sur le téléphone de l’utilisateur sans lui demander son avis par l’intermédiaire d’une page web corrompue (« drive-by download attack »), par exemple en allant sur des sites pour adultes peu regardants quant à leurs publicités. Ce fichier est difficilement détectable par les antivirus puisqu’il est chiffré de base.

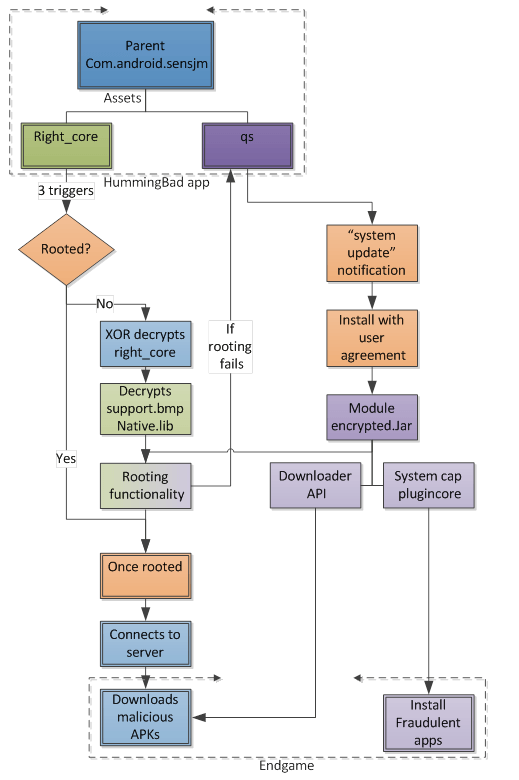

C’est une fois en place que HummingBad devient réellement vicieux. Il dispose en effet de deux vecteurs d’attaques, l’un étant prévu dans le cas où l’autre ne fonctionnerait pas. Dans un premier temps, HummingBad va tenter d’accéder à des droits root du téléphone en utilisant des failles. S’il n’y parvient pas, il va alors lancer un deuxième processus d’attaque en émettant une fausse notification de mise à jour système. En la validant l’utilisateur va alors lui donner des droits et des accès privilégiés à différents points du téléphone. Pour les deux vecteurs d’attaque, le résultat est le même, HummingBad va afficher des campagnes de publicité issues de Yingmob et télécharger des fichiers .apk. Le malware va même jusqu’à modifier le numéro IMEI du téléphone pour améliorer le nombre d’affichage de publicité et d’installation d’applications.

Un malware créé par des pro de la publicité et très rentable

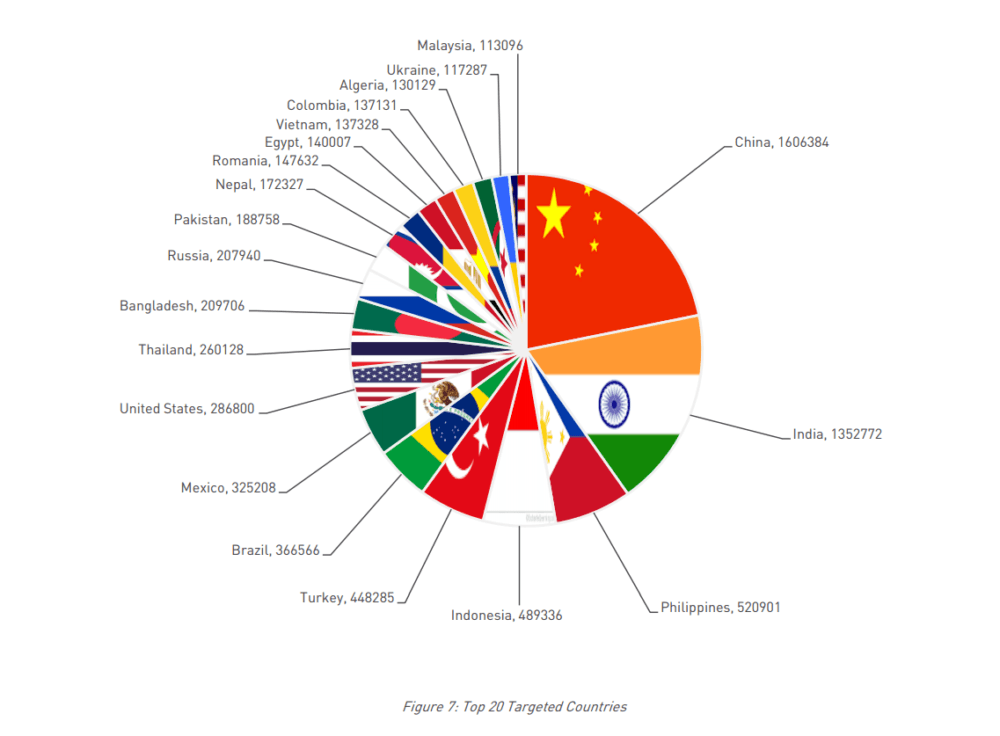

HummingBad est donc un malware très perfectionné, mais aussi très rentable. Selon l’enquête de Check Point, il permettrait d’afficher 20 millions de publicités par jour, d’installer 50 000 applications par jour et rapporterait près de 10 000 dollars par jour, soit environ 300 000 dollars par mois. Les principales victimes se trouvent essentiellement en Chine et en Inde, et très peu de pays européens sont touchés. Pire, de par sa capacité à attaquer le téléphone de l’utilisateur de deux façons différentes, il est capable de s’installer sur les principales versions d’Android, de Ice Cream Sandwich à Marshmallow.

Si l’on en croit les représentants de Check Point, le seul moyen de savoir si son téléphone est contaminé est de télécharger un antivirus (Safe Zone de Check Point, mais aussi les antivirus d’AVG ou Avast) capable de le détecter.

Comment s’en protéger ?

Toujours selon Check Point, actuellement, le seul moyen sûr de le détruire est d’effectuer une restauration d’usine de son téléphone. Mais, répétons-le, pour l’instant, très peu de téléphones français sont touchés. A ce titre, on ne répètera jamais assez quelques conseils de base :

- Ne cliquez jamais sur les fichiers téléchargés sur votre téléphone dont vous n’êtes pas certain de l’origine

- Ne laissez jamais activé les « Sources Inconnues » dans les menu de Sécurité du téléphone

- Evitez autant que possible les magasins d’application pirate qui sont quasi-systématiquement remplis d’applications vérolées

- Vérifiez systématiquement les permissions des applications que vous installez sur votre téléphone. Non, une application de Wallpaper n’a aucune raison d’avoir accès à vos SMS.

Enfin, sachez que l’installation d’un antivirus sur un téléphone n’est pas forcément un gage de sécurité absolu. Il permet parfois de repérer plus rapidement de potentiels virus ou malware mais il ne protège jamais d’une mauvaise décision de l’utilisateur.

Si vous voulez recevoir les meilleures actus Frandroid sur WhatsApp, rejoignez cette discussion.

Encore heureux qu'on a le choix ! De vista à Windows 8, on pouvait le désactiver facilement dans Panneau de configuration => sécurité et maintenance. Depuis win 10, il faut aller le désactiver dans l’éditeur de stratégie de groupe locale. (en exécutant gpedit.msc)

Ok merci pour les précisions

Apparemment c'est la catégorie asiat qui pose problème ici..

Du coup si on utilise son smartphone debout pas de risque :)

"Non, une application de Wallpaper n’a aucune raison d’avoir accès à vos SMS." Ca dépend du contexte.. La joie des frameworks..

Il me semble que dans les deux cas de figures, une interaction est nécessaire avec l'utilisateur pour que le malware puisse opérer. Ca ne le rend absolument pas inoffensif pour autant. Il suffit lors d'une interaction de mettre le clic par défaut sur "OK installe le malware" pour qu'on puisse se dire que beaucoup d'utilisateurs vont simplement choisir le comportement par défaut. N'empêche que d'un point de vue technique, il doit être relativement pauvre, c'est pour cela que je l'assimile au virus belge. Sa progression, et la différence entre les malware sur Android et les autres OS mobiles, tient essentiellement dans le nombre des utilisateurs d'Android, et assez peu à une vulnérabilité plus grande d'Android en général. En terme de hacking, ce n'est essentiellement que du social engineering.

Tout ça pour quoi ? Installer des applications qui vont spam l'utilisateur et qu'il utilisera jamais ! Du coup Il y a quand même des mecs qui payent pour que leurs applications soit installé à l'aide de ce virus... juste pour dire mon app est installé sur 200000 smartphone mais ne sert a rien ? Je vois pas comment cela peut être rentable de force install des applis ...

Si tu as windows 8 ou superieur, tu as un antivirus, que tu le veuille ou non (Windows Defender, qui est Microsoft Security Essential en renommé)

Tous simplement parce que l'applis qui affiche la publicité le lui livre. Cela permet de connaître le nombre de téléphone sur lesquelles la pub est affiché.

Sauf que ... ROOT obligatoire donc pas pour Mme Michu

Pareil depuis win98 jamais rien eu, même en téléchargent n'importe quoi n'importe où xD Le seul truc que je fais c'est un coup de adwcleaner, léger et puissant pour enlever les petites merdes ! C'est tout ^^

L'article de Check Point n'est pas très clair sur le sujet. D'après ce que je comprend, le principe du Drive-by Download attack, c'est de forcer le téléchargement d'un fichier sur le téléphone. Et effectivement, l'utilisateur doit cliquer sur ce fichier pour le lancer. Comment et pourquoi l'utilisateur ferait ça ? Aucune idée, mais d'après les dev d'Humanoid que j'ai interrogé, il y a souvent des incitations à cliquer/lancer des fichiers que les utilisateurs viennent de télécharger. Quant à la fausse notif système (le deuxième vecteur d'attaque), c'est sûrement la plus vicieuse puisque par nature elle trompe plus facilement l'utilisateur.

Ils sont pas expert en la matière. pour preuve l'article n'explique pas clairement comment HummingBad fonctionne.

http://www.developpez.com/actu/100928/HummingBad-un-malware-Android-qui-lance-des-campagnes-publicitaires-illicites-il-genere-un-revenu-mensuel-de-300-000-aux-attaquants/ C'est mieux expliqué dans ce lien je trouve. ;)

Le root permettant une élévation de privilège, c'est évidemment un risque qui est pris si on reste rooté quand on a fini ce qu'on avait à faire. Si on décide de rester rooté, vérifier les autorisations périodiquement, vérifier le niveau du binaire superSU, sont des précautions indispensables. Je déconseille également de cocher "ne plus me demander" quand une appli demande les droits root. Des trucs relativement simples, comme souvent la sécurité est avant tout du bon sens. Je termine par un viel adage du sysadmin: il y a 2 catégories d'utilisateurs sous root: ceux qui ont déjà fait une grosse bêtise et ceux qui se préparent à en faire une. (j'en ai une autre: il y a 10 catégories de personnes: ceux qui comptent en binaire et les autres)

hum... il manque un truc... Ah oui, Frandroid à oublié de dire que le meilleur moyen de se protéger est d'acheter un Huawei (peu importe le modèle, ils sont tous bons tant que Huawei donne une pension alimentaire à frandroid)<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Si je réponds, je prends un nouveau ban...

Comme toutes les publications bidons de prétendus experts en sécurité de ce genre. Quand ça vient pas de Kaperski, ça vient d'un autre vendeur d'antivirus. Je n'ai jamais eu le moindre antivirus depuis plus de 30 ans que j'ai un ordi perso, je n'ai jamais eu le moindre souci.

et du renseignement et de l'infiltration et de l'espionnage, un choix Cornélien ! #modeparano ;-)

C'est beau comme le virus belge!

Vous avez compris amis lecteurs? Encore une fois, pour ne pas être ennuyés, votre meilleure solution est de bloquer les publicités !!

pour moi je pense que l'article est "uniquement" fait pour vendre des antivirus sur android qui ne servent à rien si pas rooté, ou alors sert pour ceux qui ont rooté les appareils. toutefois, un utilisateur qui n'a pas rooté son appareil android (ou autre qu'android) c'est soit parce qu'il ne connait pas assez, soit parce que ca lui suffit soit parce que encore sous garantie soit parce que rien n'existe en rooté. donc si pas rooté, en général ca ne concernera pas ou quasi pas les problemes, meme un utilisateur novice ! et celui qui aura rooté, dans allez, soyons "gentil", dans mini 90% des cas, l'utilisateur est "un peu" connaisseur, donc en général il sait ce qu'il fait pour rooter et apres rootage meme si ya pas de risque 0 mais c'est assez limité si l'on fait bien les choses, meme sous un windows à partir du moment où l'on fait les choses comme il faut a la base, sachant que sous linux par exemple c'est en général plus securisé que sous windows. en fait l'article peut etre "bien" pour ceux qui aurait des mauvaises rom ou des tél/tablettes achetées sous le manteau par exemple, mais pour les circuits officiels en principe pas de soucis par chez nous (en chine non en revanche).

Pourquoi n'y a t-il pas de parade ?

Comment l'annonceur connais notre imei ?

Mdr

Putin on pourra plus voir les artistes rentrer par derrière pour leurs concerts

Sans oublier le LG optimus 3D

...

Pourquoi ?

Je ne sais pas c'est pour ça que je demande

Ah oui, avec une modification périodique je vois l'intérêt. Merci ;)

Je viens d'installer Avast pour voir, et c'est déjà un malware en soit, avec toutes les app qu'ils proposent d'installer.

Si l'IMEI est modifié toutes les 5 secondes cela fait un nouvel utilisateur aux yeux des annonceurs toutes les 5 secondes. Je ne pense pas qu'il s'agisse d'une modification unique.

Non je crois que le virus essaye d'obtenir les droits root par des failles connu permettant d’accéder à ceux-ci. Que le téléphone soit rooté ou non il est possible que ce malware y accède. Bon un téléphone rooté aide peut-être tout de même.

check point software technologies est une entreprise israélienne ! Les pro de la cyber sécurité?

Je pense qu'il est question d'identifier HummingBad, pas de savoir si l'on est infecté.

SuperSU n'est pas censé rapporter directement à l'utilisateur toutes les tentatives d'accès aux droits root ?

"Le malware va même jusqu’à modifier le numéro IMEI du téléphone pour améliorer le nombre d’affichage de publicité et d’installation d’applications." ??? Je ne vois pas le rapport entre l'IMEI et le nombre de publicité affiché.

Ça m'étonnerait que la rédaction réponde à ce genre de question...

autre question, si on rooté notre tel, est ce que le "virus" peut en profiter pour prendre les droits root de SuperSU ? Si oui c'est une faille de sécu de rooter son tel et de laisser SuperSU ?

Oui d'un point de vue technique si on s'en tient à l'article je ne comprends trop non plus comment ça marche ???

oui sortons couvert !

Damned je suis repéré ! En fait j'ai un Arc tjs sous GB qui est passé sous ICS mais pas le mien car c'est un orange avec bootloard verrouillé... J'ai juste parlé du sola pour qu'on se remémore cette merveille d'écran !

"Si l’on en croit les représentants de Check Point, le seul moyen de savoir si son téléphone est contaminé est de télécharger un antivirus" Et toute les applis qu'il installe tout seul et les pubs qu'il affiche on ne les voit pas ????

Mais qui exécute cette fausse notification? Ça veut dire que si tu désactives la sécurité, le truc se télécharge tout seul au bon endroit (et pas dans download), se déchiffre et s'installe ?

J'aurais pas dis mieux, mais de mémoire le Sola est passé sous ICS.

Non xperia sola, celui qui devait faire fureur avec son écran qu'on ne touche pas ! La techno qui déchire tout ! Comme : - le suivi des yeux par le samsung galaxy 3 ou 4 ? - le force touch que tout le monde s'arrache - l'appareil photo 3D (htc evo 3D) (il a du se vendre d'ailleurs à 9 milliards d'exemplaires)

Aujourd'hui ce sont des synonymes #complotJudeoReptiloMaçonique

Putain Diantro, j'étais en train de l'écrire !!!!!! :) Ah ah !

Non, seulement la catégorie backdoor

Ouais, on t'a reconnu, le dernier utilisateur du Xperia Tipo en activité !

Dans les contaminations sur Android et même sur ordinateur, il y'a de toute façon quasi toujours un moment où l'utilsateur commet une imprudence. L'utilisateur vigilant a peu de risque de se faire infecter.

gros +1 la redirection depuis FrAndroid vers ce type de sites frauduleux est tout simplement honteuse !

sony power ?

Ben il peut pas.

J'ai loupé une étape. 1- tu vas sur un site peu regardant sur ses publicités comme un site porno ou frandroid 2- tu télécharges à l'insu de ton plein gré un fichier chiffré 3- tu es infecté Comment le fichier chiffré parvient-il à s'exécuter (donc déjà à se déchiffrer) si je n'ai pas autorisé d'install de fichiers qui ne viennent pas du playstore ?

Petite correction au passage. Checkpoint n'est pas une société française mais israélienne

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et .

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.