Les applications de rencontre, très populaires, souffrent de plusieurs failles de sécurité d’après des chercheurs de Kaspersky.

On connait tous quelqu’un qui a connu son ou sa conjoint.e sur une application de rencontre. D’autres utilisent ces plateformes uniquement pour des rencontres d’un soir. Ces services se sont grandement développés au cours des dernières années. Personnellement, je vois au moins six publicités invitant à en télécharger sur mon trajet de 20 minutes en métro tous les matins.

Le jeu de la séduction implique forcément d’échanger des informations et, partant de ce postulat, on peut être certains qu’un très grand nombre de données personnelles transitent sur ses applications. D’où l’importance de bien les protéger contre toutes tentatives de piratage.

Malheureusement, d’après des experts de Kaspersky Lab, ces services souffrent de diverses failles de sécurité permettant de voler facilement plusieurs informations. Les chercheurs ont en effet testé neuf applications différentes disponibles sur Android et iOS :

On connait tous quelqu’un qui a connu son ou sa conjoint.e sur une application de rencontre. D’autres utilisent ces plateformes uniquement pour des rencontres d’un soir. Ces services se sont grandement développés au cours des dernières années. Personnellement, je vois au moins six publicités invitant à en télécharger sur mon trajet de 20 minutes en métro tous les matins.

Le jeu de la séduction implique forcément d’échanger des informations et, partant de ce postulat, on peut être certains qu’un très grand nombre de données personnelles transitent sur ses applications. D’où l’importance de bien les protéger contre toutes tentatives de piratage.

Malheureusement, d’après des experts de Kaspersky Lab, ces services souffrent de diverses failles de sécurité permettant de voler facilement plusieurs informations. Les chercheurs ont en effet testé neuf applications différentes disponibles sur Android et iOS :

- Tinder

- Bumble

- OK Cupid

- Badoo

- Mamba

- Zoosk

- Happn

- Paktor

Stalking

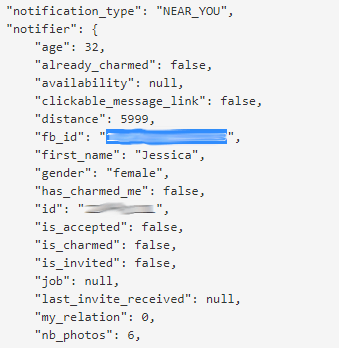

Tout d’abord, les spécialistes de la sécurité informatique ont observé à quel point il était aisé de traquer une personne et d’en apprendre beaucoup sur sa vie privée. Par exemple, sur Tinder, Happn et Bumble, il est possible d’indiquer son emploi et sa formation. En partant de ces informations, les chercheurs ont pu, dans 60 % des cas, identifier des personnes sur d’autres réseaux sociaux comme Facebook et LinkedIn et, par conséquent, avoir accès à leur nom complet. Les équipes de Kaspersky soulignent le fait que sur les applications de rencontre, les utilisateurs sont soumis à des restrictions pour lancer une conversation (les deux personnes doivent « matcher », parfois seules les femmes peuvent entamer la discussion…). Mais si l’on a accès au profil Facebook de la personne que l’on convoite, il est plus facile de lui envoyer un message. Les chercheurs mettent ainsi en garde contre les risques de harcèlement et de stalkingGéolocalisation

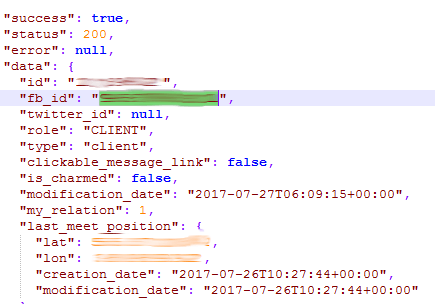

Les options de géolocalisation des applications de rencontre sont également pointées du doigt. Ces services proposent en effet d’échanger avec des personnes relativement proches de soi. Mais pour éviter les attaques, elles indiquent seulement qui séparent les deux utilisateurs et non leurs positions exactes. Toutefois, les chercheurs se sont rendu compte qu’il était possible de découvrir précisément la position d’une personne immobile. Pour cela, il faut mesurer à plusieurs reprises la distance qui nous sépare d’elle. Une méthode laborieuse qui peut être simplifiée en envoyant de fausses informations de géolocalisation aux serveurs pour leur faire croire que l’on est en mouvement. Ainsi, le hacker n’a pas besoin de bouger et peut déterminer le lieu où se trouve la personne qu’il attaque. Cette technique fonctionne particulièrement bien sur Tinder, Mamba, Zoosk, Happn, WeChat et Paktor.Données non protégées

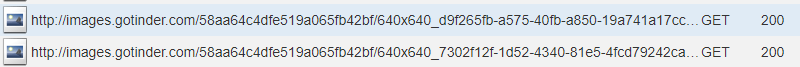

Même si les applications utilisent un protocole de sécurisation SSL quand elles échangent avec un serveur, quelques données restent non chiffrées. Ainsi, Tinder, Paktor, Bumble et la version iOS de Badoo téléversent les photos via un protocole HTTP non sécurisé. De là, un pirate peut savoir quel compte sa victime est en train de consulter.

Envie de retrouver les meilleurs articles de Frandroid sur Google News ? Vous pouvez suivre Frandroid sur Google News en un clic.

Ça mets des smileys en illustration des articles et ça se dit journaliste...

Le mieux c'est encore d'éviter ce genre de sites et simplement de sortir dans la vraie vie et dans les "petits" bars qui facilitent les conversations et éventuellement les rencontres...

Wechat dans les applications de rencontre ...

Après, c'est aussi aux utilisateurs de faire attention, pour la profession par exemple, il n'y a qu'à laisser ce champ vide...

C'est quoi l'intérêt de mettre des liens de téléchargement des applis qui ont des failles?

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et .

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.