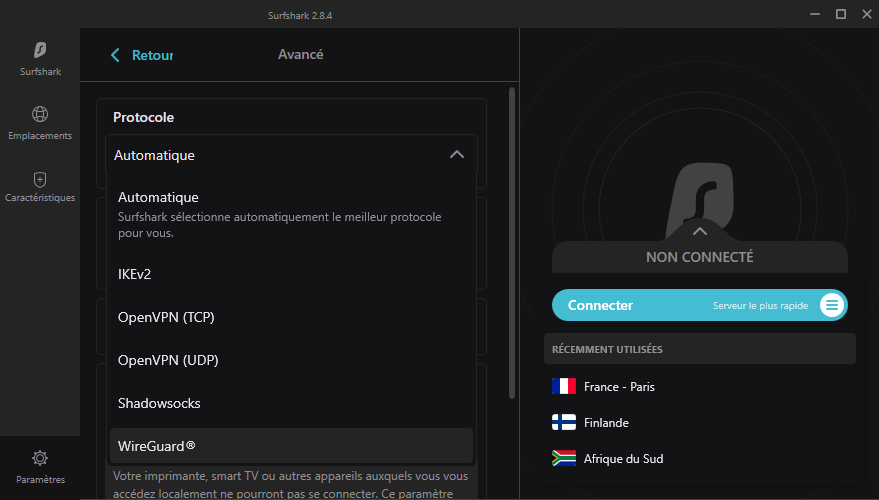

De toutes les technologies et fonctionnalités dont dispose un VPN, et dont la plupart en sont dotés dans notre comparateur de VPN, WireGuard est l’un des éléments clés. Apparu en 2016, WireGuard s’est rapidement imposé comme la nouvelle référence des protocoles VPN, supplantant le poussiéreux OpenVPN.

À l’heure où les performances deviennent aussi importantes que la sécurité en ligne, WireGuard tombe à point nommé, mais comment fonctionne-t-il ? Quels sont ses avantages, ses limites et ses inconvénients ? En quoi est-il mieux qu’OpenVPN et dans quels cas d’usage est-il recommandé ? Enfin, quels VPN utilisent WireGuard ? Pour tout savoir sur ce protocole VPN dernière génération, c’est dans ce dossier.

WireGuard : un protocole VPN rapide, sécurisé et moderne

WireGuard est un protocole VPN connu pour combiner à la fois performances et sécurité. Mais nous retenons surtout de lui sa simplicité par rapport à d’autres protocoles aussi connus tels qu’OpenVPN et IPsec, qui le rend plus léger et économe en énergie. C’est cette simplicité qui fait sa force : avec moins de 4 000 lignes de code (contre 70 000 pour OpenVPN et quelques centaines de milliers pour IPsec), WireGuard réduit considérablement les vulnérabilités exploitables et passe plus rapidement les audits de sécurité.

C’est justement dans cette optique que Jason Donenfeld a développé WireGuard en 2015. L’objectif était d’avoir un protocole VPN plus rapide sans compromettre la fiabilité, plus sécurisé sans réduire les performances, et surtout simple à utiliser. D’autant plus que WireGuard est open source, ce qui signifie que le code peut être librement examiné pour s’assurer de sa sécurité, corriger les failles et l’améliorer. Un aspect qui sert encore aujourd’hui à de nombreux fournisseurs de VPN, certains s’en servent même de base pour développer leurs protocoles propriétaires ou intégrer un chiffrement post-quantique.

WireGuard fonctionne avec un bouquet d’algorithmes de cryptographie modernes : Noise Protocol Framework (création de canaux de communication sécurisés), Curve25519 (échange sécurisé des clés entre un appareil et le serveur VPN), ChaCha20 (chiffrement des données plus simple que AES-256), Poly1305 (codes d’authentification des messages), BLAKE2 (hachage cryptographique) et HKDF (dérivation des clés). Un ensemble qui permet effectivement à WireGuard d’atteindre un très haut niveau de sécurité. WireGuard utilise en plus de ça la couche de transport UDP qui lui permet un transport rapide des données.

À l’usage, WireGuard établit un tunnel sécurisé entre deux points à l’instar d’autres protocoles VPN et chiffre les données pour assurer leur confidentialité lors du transfert. WireGuard a toutefois comme mécanisme propre le CryptoKey Routing qui simplifie à la fois le routage et le filtrage dans un même procédé ultra-sécurisé. En clair, chaque appareil a une clé publique et une liste d’adresses IP autorisées (AllowedIPs) qui lui est associé. À chaque envoi de paquets, WireGuard s’assure que l’appareil a bien l’autorisation de joindre telle ou telle adresse IP en examinant sa clé publique, ou si l’IP source est, elle, autorisée dans le cas d’une réception de paquets.

À lire aussi :

Quels sont les meilleurs protocoles VPN ? Le guide complet pour tout comprendre et bien choisir

Avantages et inconvénients de WireGuard

Ce qui rend WireGuard si intéressant, c’est ce mélange de performances, de sécurité et de simplicité qui le classe au-dessus des autres protocoles VPN. Il n’y a qu’à regarder ce qui le rend bien plus intéressant qu’OpenVPN :

- Des performances à la pointe : Un code plus léger, une couche de transport UDP et un chiffrement ChaCha20 plus simple que AES-256 font de WireGuard l’un des protocoles les plus rapides. Une combinaison qui lui permet de ne pas avoir un impact perceptible sur les débits internet. Enfin, la légèreté de son code rend WireGuard également plus économe en énergie.

- Un haut niveau de sécurité : Avec son bouquet d’algorithmes de cryptographie modernes, WireGuard offre un haut niveau de sécurité. De plus, la légèreté de son code le rend plus simple à auditer puisque mieux lisible. Il est également moins faillible puisque plus simple à entretenir, d’autant plus que l’aspect open source permet à la communauté VPN de corriger rapidement une vulnérabilité.

- Simple à configurer : Même pour les néophytes, WireGuard est un protocole plus simple à configurer qu’un OpenVPN ou un IPsec. Pas de liste d’options à n’en plus finir, ni de certificats à gérer, encore moins de fichier de configuration avec de trop nombreuses directives. Tout le protocole tient sur un système d’échange de clés à l’instar de la configuration SSH. À savoir que WireGuard est aussi multi-plateforme et qu’il est particulièrement bien intégré à Linux.

- Un protocole stable et résilient : À l’instar du protocole IKEv2, WireGuard est particulièrement stable, y compris lors des changements de réseau. Ceci en partie grâce à sa configuration statique (chaque appareil a une clé publique fixe avec ses AllowedIPs), le serveur n’a ainsi pas besoin de réattribuer une IP à chaque changement de réseau. Les tunnels sont aussi plus résilients et n’ont eux non plus pas besoin d’être recréés à chaque fois.

Jusqu’ici, on pourrait prendre WireGuard pour le protocole VPN parfait, mais il se trouve qu’il a ses défauts et qu’OpenVPN reste recommandé dans la plupart des usages :

- Absence d’obfuscation : L’obfuscation, c’est la capacité pour un VPN de se camoufler. Sans elle, un FAI peut constater l’utilisation d’un VPN quand bien même vos activités en ligne lui restent dissimulées. De ce fait, WireGuard peut être facilement bloqué par des pare-feux, surtout dans les pays où la censure internet est forte.

- Un protocole encore jeune : Certes, WireGuard a bientôt 10 ans, mais est encore relativement récent. Une jeunesse qui lui fait défaut car ce protocole n’est pas compatible sur les appareils les plus anciens, il peut encore connaître des MàJ importantes pouvant impacter sa stabilité ou introduire des bugs, et manque de fonctionnalités avancées comme certaines options de personnalisation.

- Un protocole VPN limite sur la confidentialité : Bien que pensé pour la performance, la sécurité et la simplicité, WireGuard n’a pas du tout été pensé dans l’optique de la confidentialité. On le voit avec la configuration statique qui oblige un serveur VPN à enregistrer des informations de connexion et à les stocker jusqu’au redémarrage, exposant temporairement des données personnelles. Heureusement, certains fournisseurs VPN ont résolu ce problème comme NordVPN avec son protocole NordLynx qui n’enregistre pas l’IP source et ajoute une gestion plus dynamique des adresses IP.

WireGuard VS OpenVPN : lequel est le meilleur ?

Pour donner une idée de ce qui différencie les deux protocoles VPN les plus populaires, voici un récapitulatif sous forme de tableau :

| VPN | WireGuard | OpenVPN |

| Taille du code | Moins de 4 000 lignes | Plus de 70 000 lignes |

| Vitesse | Très rapide (couche de transport UDP) | Impacte les débits (code lourd, encapsulation TLS…) |

| Sécurité | Excellente (chiffrement moderne mais peu de confidentialité) | Excellente aussi (chiffrement fort, code plus éprouvé, meilleure non-traçabilité) |

| Algorithmes | Noise, Curve25519, ChaCha20, Poly1305, BLAKE2, HKDF | Ensemble flexible via TLS (AES-256, HMAC-SHA256, RSA/ECDSA…) |

| Configuration | Simple et courte grâce aux AllowedIPs | Longue et complexe avec une multitude de paramètres |

| Stabilité | Très bonne itinérance lors des changements de réseau | Moins fluide dans ces situations, surtout avec la couche de transport TCP |

| Compatibilité | Appareils plus modernes, très bien intégré à Linux | Support sur la quasi-unanimité des appareils |

| Obfuscation | Pas d’obfuscation native, peut être ajoutée par les fournisseurs de VPN | Encapsulation TLS qui offre un peu de « camouflage », obfuscation réelle ajoutée par les VPN |

| Cas d’usage | Pour les usages généraux, qui demandent du débit ou les usages mobiles. Excellent pour le mesh entre routeurs | Pour les besoins forts d’anonymat ou passer les environnements très filtrés, support de vieux appareils/OS |

WireGuard est un protocole plus moderne, plus performant et passant plus facilement les audits de sécurité. Il est notamment adapté aux usages du quotidien et est un protocole à utiliser par défaut.

En revanche, OpenVPN reste le premier choix si l’on a besoin d’une confidentialité stricte et que l’obfuscation est nécessaire. C’est notamment le cas dans les pays appliquant la censure sur internet ou si l’on exerce une occupation dans laquelle on a une forte chance d’être l’objet d’une cybersurveillance (journaliste d’investigation, dissident politique, militant d’une ONG, expert/consultant/responsable dans des milieux à risque comme la sécurité nationale, l’industrie militaire ou la cyberdéfense).

Pour quels usages se servir de WireGuard ?

Résumons : des performances de pointe, une sécurité de haut niveau, simple à configurer mais un protocole faisant peu de cas de la confidentialité… WireGuard est un protocole VPN qu’on peut utiliser par défaut, son principal attrait étant de chiffrer les données sans ralentir la connexion internet.

Pour des usages du quotidien comme la navigation, le streaming ou le téléchargement de fichiers, il fait le boulot. Même les usages gourmands ou requérant un minimum de stabilité comme le jeu en ligne ou les visioconférences se déroulent sans accroc avec un protocole WireGuard fonctionnant en arrière-plan. En bref, WireGuard peut être utilisé par n’importe qui soucieux de sa vie privée sur internet, d’autant plus que sa simplicité de configuration le rend plus accessible qu’un OpenVPN ou un IPsec.

WireGuard est également adapté pour les usages mobiles et sujets à de fréquents changements de réseau, ce qui en fait un protocole de choix pour un VPN sur smartphone ou tablette tactile à côté de IKEv2. C’est également indiqué pour les télétravailleurs qui sont en train ou dans tout autre moyen de transport. Par ailleurs, bien qu’il soit moins présent dans le monde de l’entreprise, les grosses boîtes de la tech misent de plus en plus sur WireGuard pour protéger leurs données (Google, Microsoft, AWS, GitLab, Perplexity, Mistral…).

Enfin, WireGuard est le premier choix lorsqu’il s’agit de créer son propre VPN sur son routeur, NAS, Raspberry Pi. Le fichier de configuration ne prenant que quelques lignes, les erreurs sont beaucoup moins fréquentes. C’est également très utile pour accéder à un réseau d’entreprise depuis chez soi ou ailleurs.

Votre café et votre dose de tech vous attendent sur WhatsApp chaque matin avec Frandroid.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et .

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.