En novembre 2014, un chercheur en sécurité découvre sur son routeur personnel un malware au nom de « ifwatch » connecté à un réseau peer-to-peer d’appareils zombies comme le sien. En avril, la firme Symantec spécialisée dans la sécurité met en place un large réseau d’objets connectés (routeurs, TV, etc.) pour « piéger » le malware et analyser son code. Le résultat vient d’être rendu public par la firme : le code source est écrit en clair, en Perl et le malware est compatible avec différentes architectures : ARM, MIPS et SH4. Le code permet d’en savoir plus sur le comportement bienfaiteur de Wifatch.

Wifatch : le nettoyeur de malwares

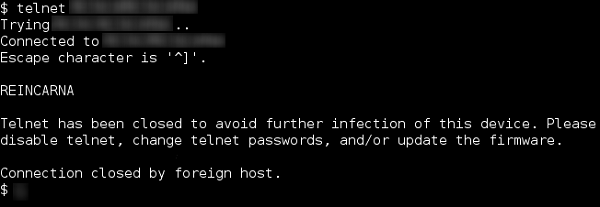

Une fois que le malware s’est installé sur l’appareil, ce dernier se connecte sur un réseau peer-to-peer pour se mettre à jour. Les mises à jour permettent en fait au malware de défendre l’appareil contre de nouvelles menaces. Car c’est bien là l’objectif de Wifatch : améliorer la sécurité des objets connectés, de diverses manières. Tout d’abord, Wifatch modifie le mot de passe administrateur et désactive le service telnet pour éviter que d’autres malwares l’utilisent. Ensuite, il supprime les malwares existant sur l’appareil et planifie des redémarrages et un reparamétrage d’usine de l’appareil toutes les semaines, par mesure de prévention. Enfin, Wifatch laisse un message à l’utilisateur lui demandant de changer son mot de passe et de mettre à jour le firmware de l’appareil.

Des back doors à bord

Wifatch semble donc complètement inoffensif. Il faut toutefois prendre des pincettes puisque le malware contient des back doors, permettant aux développeurs d’avoir accès à l’appareil. Toutefois, un système de signature permet à Wifatch de reconnaître si les ordres viennent bien de son créateur ou non. Pour s’en débarrasser, il faut alors réinitialiser son appareil et changer son mot de passe administrateur.

Le but des développeurs : protéger le monde

Symantec a réussi à entrer en contact avec les créateurs de Wifatch. Ils font référence à Richard Stallman (une référence aussi retrouvée dans le code source du malware), un célèbre militant du logiciel libre. Selon eux, leur objectif est simple : améliorer la sécurité des objets connectés, sans réaliser d’actions nuisibles. Les développeurs indiquent qu’il existe un bug dans le code source permettant à quiconque d’accéder aux back doors. Une déclaration pas très rassurante. Mais les créateurs promettent que Wifatch n’utilise pas de failles de sécurité pour entrer sur un appareil : il teste uniquement de nombreux mots de passe administrateur via le protocole Telnet.

+1, bien sûr qu'utiliser un mot de passe par défaut pour rentrer dans la machine de l'utilisateur, sans son accord, est illégal. Pour la métaphore de la serrure, ça équivaudrait à : tu as acheté une nouvelle porte, tu utilises les clés livrées avec sa serrure. Quelqu'un qui connait le vendeur a fait un double des clés, et trouve légal de rentrer chez toi pour visiter. Mais il a de bonnes intentions, il vient vérifier tes volets...

bien sur que c'est illégal. Le fait de laisser ta porte ouverte n'autorise personne légalement a venir chez toi !!! Et il commet des actions nuisibles : présence de backdoor donc ouverture de ton système (tu aimerais qu'un étranger ai les clés de chez toi pour ton bien ???), utilisation de ton processeur sans ton autorisation, parasitage éventuel de capacité volontaires de ta part avec les outils etc etc ... et il arrive de facon illicite : chercher ton mot de passe est illégal Il ne test pas, puisqu'il rentre dans les outils... a au fait, j'ai donc le droit de tester ta serrure chez toi ? si elle est "pourrave" ca t'ennuie pas que j'aille chez toi supprimer deux ou trois trucs "dangereux" pour ta sécurité ????

Euh... Le malware utilisé des failles de sécurité pour rentrer à l'insu de l'utilisateur sur un système dans lequel il n'a jamais été autorisé. Nouveau code pénal, article 323-1 : <blockquote>Le fait d'accéder ou de se maintenir, frauduleusement, dans tout ou partie d'un système de traitement automatisé de données est puni de deux ans d'emprisonnement et de 60 000 € d'amende. Lorsqu'il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d'emprisonnement et de 100 000 € d'amende. Lorsque les infractions prévues aux deux premiers alinéas ont été commises à l'encontre d'un système de traitement automatisé de données à caractère personnel mis en œuvre par l'Etat, la peine est portée à cinq ans d'emprisonnement et à 150 000 € d'amende.</blockquote>

Pas tout à fait .. Le malware ne s'introduit pas de façon illicite sur l'appareil Il ne commet aucune action nuisible Il ne fait que tester la sécurité pourrave des mots de passe. En soit, rien d'illégal, la majorité des logiciels & applications que tout un chacun utilise aujourd'hui on l'une, voir toute les fonctions cités dans l'article.

Ça part d'une bonne intention, mais le jour où la notion de bien et de mal est différente entre les développeurs et les utilisateurs… ça reste tout à fait illégal.

C'est un bien pour un mal <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et .

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.